技術要素(9)

セキュリティ

情報セキュリティ対策と技術

フォレンジック

フォレンジック

情報漏えいや不正アクセスなどのコンピュータ犯罪や事件が発生した場合に、科学的に調査し、立証するための証拠を集めること

人的セキュリティ対策

人的脅威による被害を最小限にするための体制づくりや教育・訓練などの人的セキュリティ対策が必要となる

| 対策 | 説明 |

|---|---|

| 情報セキュリティ ポリシの実現 | 「その対策を組織の標準化する」と示すことで、組織として統一された情報セキュリティを実現することが可能となる |

| 情報セキュリティ 教育の実施 | 定期的にセキュリティ教育を実施し、セキュリティに対する利用者の意識を高めていくことが重要 |

| 社内規程、 マニュアルの遵守 | 社内規程やマニュアルを作成し、利用者が遵守することを徹底する |

| アクセス管理 | アクセス権を設定し、利用できるユーザや利用内容を制限し、データの盗難や改ざんを防ぐことができる |

ICカード

ICカード

名刺大のカードの中にICチップを埋め込んだもの。従業員カードの中に埋め込むことが多く、本人確認用として利用。盗難に遭った時を想定し、「PIN」と呼ばれる暗証番号を併用することが多い

技術的セキュリティ対策

コンピュータウイルスの感染経路:USBメモリなどのリムーバブルディスクとネットワーク

コンピュータウイルスへの対策

| 対策 | 説明 |

|---|---|

| コンピュータウイルスの脅威からシステムを守るための対策 | ●サーバ、クライアントなどにコンピュータウイルス対策ソフトウェアを導入する ●コンピュータウイルス対策ソフトウェアによるコンピュータウイルスチェックを習慣づける ●最新バージョンやパターンファイル(コンピュータウイルス検出情報)を漏れなく更新する |

| ネットワークシステムでのコンピュータウイルス感染時の対策 | ●感染した疑いのあるコンピュータをネットワークから切り離し、セキュリティ管理者の指示に従う ●感染した疑いのあるネットワークシステムについては、感染ルート、感染する可能性のある範囲、コンピュータウイルスの種類の調査を行い、関係部署およびネットワーク利用者に連絡する ●セキュリティ管理者およびネットワーク管理者は、正常に復旧するまで、ネットワークの利用制限措置などを講じる |

| コンピュータウイルス感染後の基本的な対策 | ●感染した疑いのあるリムーバブル記憶媒体は、基本的に破棄する(初期化しても完全にウイルスを駆除できる保証がないため) ●感染した疑いのある固定ディスクは、その後の処置についてセキュリティ管理者の指示に従う ●バックアップシステムなどでシステムやデータを復旧する場合も、感染範囲の拡大を考慮し、セキュリティ管理者の指示に従う |

OSのアップデート

OSのアップデート

ソフトウェアの一部をより新しいものに更新すること

小規模な機能の追加や不具合の修正などを目的とする

OSのアップデートは定期的に行うことが重要

利用者を認証する技術

利用者IDとパスワード

利用者IDとパスワード

利用者ID:システム利用者を識別するために与えられた利用者IDのこと

パスワード:正当な利用者であることを認証するためのも

この2つの組合せが一致した場合にのみ、本人であると認証される

| ●パスワードは必ず、設定する(空白のパスワードは認めない) ●パスワードは、定期的に変更する ●パスワードは、紙などに記述しない ●組織全体などで共通のパスワードは設定しない ●電話での問い合わせに応じない ●パスワードを電子メールで送らない |

生体認証

生体認証

バイオメトリクス(biometrics)認証とも呼ばれ、人間の身体的特徴(生体器官)や行動的特徴(癖)の情報を用いて行う個人認証技術

身体的特徴を使って本人を識別するため、安全性が高く、なおかつ忘れにくいというメリットがあり、さまざまな技術が研究されている。技術面、コスト面の問題が解決され次第、実用化されている。しかし、病気やけがなどによって生体認証ができない人々への対応や、身体的特徴の経年変化への対応、あらかじめ登録した生体情報の管理方法など、さまざまな問題が残されている

| 名称 | 説明 |

|---|---|

| 指紋認証 | 生体認証の中で最も普及している。認証に使う装置が小型化され比較的安価であることから、ノートパソコンや携帯電話の認証にも応用されている。特徴点抽出方式とパターンマッチング方式がある |

| 静脈認証 | 静脈と流れる血液が近赤外線光を吸収する性質を利用し、静脈パターンを照合する方法。銀行のATMなど幅広い分野で活用されている |

| 顔認証 | 顔のパーツ(目や鼻など)を特徴点として抽出し、照合する方法。空港のチェックインや入退出管理、顧客管理に活用されている |

| 網膜認証 虹彩認証 | 網膜は網膜の中の毛細血管の模様を照合する。虹彩は虹彩の模様を照合する。これらはたとえ同一人物でも左右に違いがあること、経年による変化がないことから自治体や企業などの機密部門への入退出管理に活用されている |

| 声紋認証 | 声の特徴を照合する方法 |

コールバック

コールバック

電話を受けた側がいったん回線を切り、あらためて電話をかけ直すしくみこと。セキュリティ対策のひとつ。ユーザー名などに応じて、あらかじめ登録しておいた電話番号にコールバックすることで、情報の漏えいや不正アクセスを防ぐことが可能。また、ユーザ側の通信コストを抑えることが可能

ワンタイムパスワード

ワンタイムパスワード

一度限りの使い捨てパスワードを生成・使用することでパスワード認証の弱点を克服した認証方式。従来のパスワード認証は、ひとたびパスワードが盗まれてしまうと簡単にセキュリティーを破られてしまうという弱点があったが、ログインするたびに別の値となるため、安全性が高い。オンラインバンキングや、オンラインゲームのユーザー認証に取り入れられている。

暗号化の利用

インターネット上でデータをやり取りする場合は、データを暗号化する。「暗号化」はデータの形式を変換し、盗難や盗聴をされたとしても、データの内容を容易に知ることがでないようにする技術

クラッキングへの対策

ファイアウォールの設定

ファイアウォールの設定

ファイアウォール:インターネットからの不正侵入を防御する仕組みのこと。社内のネットワークとインターネットの出入り口となって、通信を監視し、不正な通信を遮断する

プロキシサーバの設定

プロキシサーバの設定

プロキシサーバ:コンピュータがインターネットにアクセスするときに通信を中継するサーバのこと。「アプリケーションゲートウェイ」

通信の中継

プロキシサーバを経由させるとコンピュータのIPアドレス(プライベートIPアドレス)を隠匿することができ、インターネット側からは、プロキシサーバと通信していることになり、コンピュータが攻撃の対象となる危険を減少できる

一度アクセスしたデータを一時的に記憶(キャッシュ)することで、次に同じデータにアクセスするときに高速化を図れる

コンテンツフィルタ

情報漏えいを防ぐために不適切な内容をブロックする機能のこと。遊戯アナホームページのURLリストを作成しブロックする方法や、特定の語句を含むホームページのアクセスをブロックする方法がある。業務に無関係なホームページの閲覧を禁止したり、掲示板やブログなどでの情報漏えいを防止したりする目的で使用されている

侵入検知システム(IDS)

侵入検知システム(IDS)

不正アクセスを検出・通知するシステム

外部、内部からの不正アクセスを検出する

ファイアウォールでは防ぎきれない不正アクセスに対処

| 名称 | 説明 |

|---|---|

| 不正検出 | シグネチャ(侵入の特徴を示すコード)によるパターンマッチングによって検出する。既知の手口への対策として有用 |

| 異常検出 | 通常の状態を定義しておき、通常とは異なる動作を検出する 未知の手口への対策として有用 |

侵入防止システム(IPS)

侵入防止システム(IPS)

不正アクセスを防御するためのシステム。侵入検知システムを補完するもの。侵入検知システムで検出した不正アクセスを遮断することが出来る

DMZ(非武装地帯)の設定

DMZ(非武装地帯)の設定

組織の内部ネットワークと外部ネットワークの間に設置されている隔離されたネットワーク領域(サブネットワーク)のこと。企業がインターネットに公開するWebサーバやメールサーバなどはDMZ領域に設置する。DMZに公開されたサーバは社内のネットワーク、インターネットからのアクセスは許可するが、DMZを経由して社内のネットワークに経由して社内のネットワークにアクセスする事は出来ない。万一、インターネットに公開するサーバが不正アクセスされても社内のネットワークへの被害の拡散を防止できる

無線LANのセキュリティ対策

有線LAN以上にセキュリティを考慮する必要がある

認証機能

認証機能

ESSIDによってネットワーク利用者IDを設定して認証したり、あらかじめ登録した無線LANだけ通信を許可したりする

通信暗号化機能

通信暗号化機能

WPAによって電波そのものを暗号化して保護し、認証機能と併用することで、より強固な情報セキュリティが実現する

WEP(従来の暗号化プロトコル)⇒WPAに移行

物理的セキュリティ対策

入退出管理

人の出入り(いつ・誰が・どこに)を管理すること

現在では、電子錠を解錠したのと同時に、時間や利用者、解錠した場所を記録するのが主流になっている。また、ICタグを使った方法で、より厳密に出入りを記録することも可能。ICタグリーダ(読取装置)の近くを通過すると自動的に出入りを記録し、同時に複数の人が通過しても記録できることから、出入りの記録や所在確認に利用されている

施錠管理

施錠管理

入退出管理の基本。コンピュータにパスワードを設定するように建物や部屋、ロッカーなども施錠し、外部からの侵入と権限のない者の利用を防止する。電子錠で施錠することが多くなっている

監視カメラの設置

監視カメラの設置

不審者の行動を監視するためにカメラやビデオカメラを設置することも有効な手段。出入り口付近や機密情報の保管場所などに設置し、盗難や情報漏えい防止をすることができる

暗号化技術

暗号化:情報セキュリティを実現するため、情報を異なるデータに変換すること

復号:暗号化されたデータをもとにデータに戻すこと

共通鍵暗号化方式

暗号化と復号化に共通の暗号鍵を用いる手法。共通して使われる暗号鍵を「秘密鍵」と呼ぶことから「秘密鍵暗号」とも呼ぶ。この方法の場合、暗号鍵が1つであるため、暗号化されたデータを素早く複合できる。その反面、相手に共通鍵を通知するタイミングで暗号鍵が第三者に漏えいする危険がある。また、複数の相手に対してそれぞれ別の暗号鍵を用意する必要があるなどの不便さもある

代表的な方法に「DES方式」「AES方式」がある

通信のしくみ

通信のしくみ

1.送信者は共通鍵を生成し、受信者に秘密裏に共通鍵を転送

2.送信者は、共通鍵で暗号化した暗号文を送信

3.受信者は、共通鍵を使って暗号文を復号する

特徴

特徴

| ●暗号化と復号の速度が速い ●共通鍵の転送時に共通鍵は漏えいする危険性をともなう ●通信相手ごとに別々の共通鍵を用意する必要がある |

公開鍵暗号方式

2つの対になる鍵を用いてデータの暗号化や復号化を行う手法。公開鍵暗号のうち、1つの広く公開するための「公開鍵」であり、認証局に登録して証明書の発行を受ける必要がある。もう1つは本人だけにわかるように厳重に管理される「秘密鍵」によって厳重に管理される

秘密鍵で暗号化されたデータは対応する公開鍵でしか複合できず、公開鍵で暗号化されたデータは対応する秘密鍵でしか複合できない。データの受信者は生成した2つの鍵を持っており、公開鍵は認証局に預けている。送信者は認証局から受信者の公開鍵を受け取り、受信者の公開鍵を使ってデータを暗号化して送信する。受信者はデータを受け取った後、自分が持っている秘密鍵を使ってデータを復号する。この手法の場合、送信者は公開鍵をいつでも受け取ることができ、受信者はいつでもそれを復号することが可能。送信者が多数であってものカギを送る必要がないため、安全性を高めることができる

代表的な方式に「RSA方式」がある

通信のしくみ

通信のしくみ

1.受信者は秘密鍵と公開鍵を生成して、公開鍵を認証局の公開鍵リストに

登録し、証明書を受け取る

2.送信者は、認証局の公開鍵リストから受信者用の公開鍵を取り出す

3.送信者は、受信者の公開鍵で暗号化した暗号文を送信する

4.受信者は、自らの秘密鍵を使って暗号文を復号する

特徴

特徴

| ●公開鍵を使うため、多数の送信相手と通信するのに適している ●鍵の管理が容易である ●暗号化と復号の速度が遅い |

認証局

認証局

公開鍵暗号方式やデジタル署名などに使用される公開鍵の正当性を保証するための証明書を発行する機関。「CA」「CA局」とも呼ばれる

セッション鍵方式

共通鍵暗号方式と公開鍵暗号方式の長所を組み合わせて作られている仕組み。「ハイブリット暗号方式」とも呼ばれる。理解するためのポイントは、「送信者が共通鍵を任意に作る」ことと、「その鍵を受信者の公開鍵で暗号化して送る」こと

通信のしくみ

通信のしくみ

1.送信者は、共通鍵で平文を暗号化する

2.送信者は、受信者の公開鍵で暗号化した共通鍵を送信する

3.受信者は、自らの秘密鍵で共通鍵を復号する

4.受信者は、共通鍵を使って暗号文を復号する

特徴

特徴

| ●共通鍵暗号方式を使うことで、暗号化した複合の速度が速い ●公開鍵暗号方式を使うことで、秘密裏に共通鍵を通知できる |

S/MIME

S/MIME

電子メールで使用される公開鍵暗号方式のひとつ。MIMEにセキュリティ機能を付けたもの

認証基盤

公開鍵の信ぴょう性(正当性)を保証する仕組み

PKI

PKI

公開鍵暗号方式を用いた技術や製品全般を示す公開鍵基盤のこと。RSA方式などの公開鍵暗号技術、SSLを組み込んだブラウザ、S/MIMEなどを使った暗号化電子メール、デジタル証明書を発行する認証局のサーバなどが含まれる。電子商取引などを安全に実行できるようにするために考案された

GPKI(政府認証基盤)

GPKI(政府認証基盤)

日本政府が運用する、公開鍵暗号による電子署名を利用するための認証基盤。各省庁を集約した「政府共用認証局」と、民間認証局や商業登記認証局と提携して相互認証を行うための「ブリッジ認証局(BCA)」によって運営されている

認証技術

データの正当性を証明する技術のこと。本人が送信したことやデータが改ざんされていないことを証明することでネットワークを介した情報のやり取りの安全性を高める

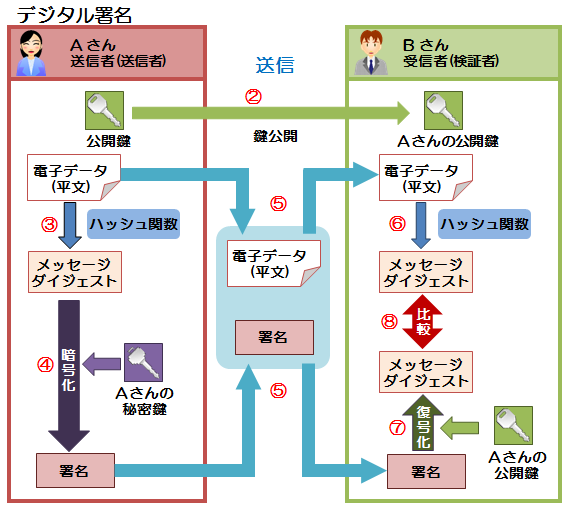

デジタル署名

電磁的記録(デジタル文書)の正当性を証明するために付けられる情報のこと。日常生活において押印や署名によって文書の正当性を保持するのと同じ効力を持つ。デジタル署名は、公開鍵暗号方式とメッセージダイジェストを組み合わせることによって実現される

| ●送信者の秘密鍵を使って暗号化することで、送信者本人であることを証明 する ●送信後のメッセージダイジェストとメッセージ認証符号(送信前のメッセージ ダイジェスト)を比較することで、データが改ざんされていないことを保証 する |

通信のしくみ

通信のしくみ

デジタル署名の生成(Aさん)

1.公開鍵、秘密鍵を生成

2.公開鍵を公開する

3.署名する電子データからハッシュ関数を使いメッセージダイジェストを生成

4.生成したメッセージダイジェストを自分の秘密鍵で暗号化、署名を生成する

5.電子データと生成した署名をBさんに送信

デジタル署名の検証(Bさん)

6.受信した電子データからハッシュ関数を使いメッセージダイジェストを生成

7.受信した署名を、Aさんの公開鍵で復号、メッセージダイジェストを生成

8.(6)と(7)のメッセージダイジェストを比較し、完全に一致することを確認する

メッセージダイジェスト

メッセージダイジェスト

元の平文を要約した短いデータのこと

元の平文の要約にはハッシュ関数を使用

●メッセージダイジェストからもとの平文を逆生成できない

●もとの平文が1文字でも変わればメッセージダイジェストも全く異なる値になる

という特徴がある

送信前と送信後を比較することで改ざんされていないことを保証する

時刻認証

時刻認証

“いつ”という時間を記録したタイムスタンプによって、電磁的記録の作成時間を証明する方法のこと

チャレンジレスポンス認証

チャレンジレスポンス認証

パスワードが正しいことを証明する方法。本人が利用していることを証明する

流れは、1.サーバは「チャレンジ」と呼ばれる任意の情報を含む文字列をクラ

イアントに送信

2.クライアントは受け取った文字列から「レスポンス」と呼ばれる新

たな文字列を生成し、サーバへ返送

3.サーバは返信された文字列が正しいことを確認し、クライアントを

認証