技術要素(8)

セキュリティ

セキュリティ対策・実装技術

情報セキュリティ対策は、「人的」、「技術的」、「物理的」、それぞれの観点から検討され、それぞれ実施される。昨今ではセキュリティ上の脅威も従来に比べて多様化しており、情報セキュリティ対策もそれに応じて多面的・多角的に実施する必要がある

人的セキュリティ対策の種類

情報セキュリティポリシの実現

情報セキュリティポリシの実現

「その対策を組織の標準化する」と示すことで、組織として統一された情報セキュリティを実現することが可能となる

セキュリティ教育の実施

セキュリティ教育の実施

定期的にセキュリティ教育を実施し、セキュリティに対する利用者の意識を高めていくことが重要

社内規程、マニュアルの遵守

社内規程、マニュアルの遵守

社内規程やマニュアルを作成し、利用者が遵守することを徹底する

アクセス管理

アクセス管理

ネットワーク上でディレクトリやファイルを共有する場合は、誰に、どの程度の利用を許可するかを決め、「アクセス権」を設定する。アクセス権の設定により、利用できるユーザや利用内容を制限し、データの盗難や改ざんを防ぐことができる

意図したとおりにアクセス権が運用されていることを確認するために、利用者のログを収集し、定期的な監査を行う必要がある

ハードディスクのデータ消去

ハードディスクのデータ消去

コンピュータやハードディスクを譲渡したり返却する場合は、機密情報の漏えいを防ぐため、データを完全に消去する。通常のフォーマットやゴミ箱の削除などでは、物理的にデータが残っているため、データ復元用のソフトウェアを使用すれば復元される可能性がある。データを完全に消去するためには、ハードディスク全体を意味のないデータに書き換える必要がある

技術的セキュリティ対策の種類

コンピュータウイルスへの対策

コンピュータウイルスの感染経路:USBメモリなどのリムーバブルディスクとネットワーク

ウイルス対策ソフトウェアによる検査の慣習化

ウイルス対策ソフトウェアによる検査の慣習化

| ウィルス対策ソフト | :コンピュータウイルス、スパイウェア、マルウェアなどのような悪意の | |

| あるプログラムに対して、フィルタリングや駆除用プログラムを用い、コンピュー | ||

| タを脅威から保護する役目を持ったソフトウェアのこと | ||

ダウンロードしたファイルや電子メール、外部から持ち込まれるUSBメモリなどウイルス対策ソフトウェアでチェックする

ネットワークからのウイルス侵入防止策

ネットワークからのウイルス侵入防止策

インターネットと内部ネットワークを結ぶ唯一の経路上のファイアウォールや、公開用サーバ、社内用サーバ、クライアントにウイルス対策ソフトウェアを導入し、コンピュータウイルスの感染範囲を最小範囲にする。これらの資源に自動的にウイルス対策ソフトウェアを配布するしくみを構築し、最新バージョンやパターンファイル(ウイルス検出情報)を漏れなく更新できるようにする

ウイルス感染後の被害拡大防止策

ウイルス感染後の被害拡大防止策

| ・感染した疑いのあるリムーバブル記憶媒体は、基本的に破棄する (初期化しても完全にウイルスを駆除できる保証がないため) ・感染した疑いのある固定ディスクは、その後の処置についてセキュリティ管理者の 指示に従う ・バックアップシステムなどでシステムやデータを復旧する場合も、感染範囲の拡大を 考慮し、セキュリティ管理者の指示に従う ・感染した疑いのあるコンピュータをネットワークから切り離し、セキュリティ管理者の 指示に従う ・感染した疑いのあるネットワークシステムについて、感染ルート、感染する可能性の ある範囲、コンピュータウイルスの種類の調査を行い、関係部署およびネットワーク 利用者に連絡する ・セキュリティ管理者およびネットワーク管理者は、正常に復旧するまで、ネットワーク の利用制限措置などを講じる |

OSのアップロード

OSのアップロード

OSなどにおいて外部からの侵入に対して無防備な状態となってしまっているプログラム上の隙はセキュリティホールと呼ばれる。OSを開発・提供する側でも、更新用のファイルを定期的に配布している。OSは、導入率が高ければその分だけ標的とされやすい傾向がある

シグネチャコード

シグネチャコード

ウイルスの特徴を示すコードのこと。パターンファイルに記録されている

IDとパスワードの管理

ユーザ名:システム利用者を識別するために与えられた利用者名のこと

パスワード:正当な利用者であることを認証するためのもの

この2つの組合せが一致した場合のみ、本人であると認証される

パスワードの設定と管理

パスワードの設定と管理

ユーザIDとパスワードによる管理では、組合せが正しく入力されると、システムの利用を許可する。他人に推測されにくいパスワードを設定する必要がある

| 推測されやすいパスワード | 自分の名前や生年月日 電話番号 社員番号や社名 住所 よく使用される単語 文字の繰り返し 少ない文字数 |

|---|---|

| 推測されにくいパスワード | 意味のない文字の組合せ 英数字や特殊記号の組合せ 8文字以上の文字列 |

| ・パスワードは、必ず設定する(空白のパスワードは認めない) ・パスワードは、定期的に変更する ・パスワードは、紙などに記述しない ・組織全体などで共通のパスワードは設定しない ・電話での問い合わせに応じない ・パスワードを電子メールで送らない |

セキュリティ管理者の対応

セキュリティ管理者の対応

セキュリティ管理者であっても、漏えい防止のため、利用者のパスワードを知っていることはNG。利用者がパスワードを忘れてしまった時は、古いパスワードを初期化して使用不能にし、使用者本人に再設定させる

パスワードを登録しておくパスワードファイルが盗まれても悪用されないように、パスワードを暗号化しておく必要がある。その際、暗号化されたパスワードを復号できないように「一方向性ハッシュ関数」がよく利用される

シングルサインイン

シングルサインイン

ユーザが一度認証を受けるだけで、許可されているすべての機能を利用されないようにするシステム

一方向ハッシュ関数

一方向ハッシュ関数

入力された値を別の値に変換するが、変換後の値の逆変換によって入力された値を求められないような関数のこと

ワンタイムパスワード

ワンタイムパスワード

一度限りの使い捨てパスワードを生成することを可能としたしくみのこと。パスワード生成機というハードウェアを使用してパスワードを生成する。毎回ログインするたびに別の値となるため、ワンタイムパスワードが漏洩した場合も安全性が保てる

暗号化の利用

インターネット上でデータをやり取りする場合は、データを暗号化する。「暗号化」はでーたの形式を変換し、盗難や盗聴をされたとしても、データの内容を容易に知ることができないようにする技術

SSL

SSL

ネットスケープ社が開発したTCP/IPのトランスポート層の通信セキュリティを確保するプロトコルのこと。具体的には、インターネット上のサーバとしてWWWブラウザ間で情報を暗号化して、送受信し、第三者が情報を悪用するのを防ぐ

ファイアウォールの設定

| ファイアウォール | :インターネットからの不正侵入を防御するしくみのこと | |

| 社内のネットワークとインターネットの出入り口となって、通信を監視し、不正な通信を遮断する | ||

パケットフィルタリング

パケットフィルタリング

ルータやファイアウォールが持っている機能の一つで、送られてきたパケットを検査して通過させるかどうか判断する機能。ネットワークの管理者が任意に設定することができ、外部から流れてくる不要なデータを遮断したり,逆に内部からデータ漏洩を防ぐことが可能

プロキシサーバの設置

| プロキシサーバ | :コンピュータがインターネットにアクセスするときに通信を中継する | |

| サーバのこと。アプリケーションゲートウェイ機能を持つサーバ | ||

通信の中継

通信の中継

プロキシサーバを経由させるとコンピュータのIPアドレス(プライベートIPアドレス)を秘匿することができ、インターネット側からは、プロキシサーバと通信していることになり、コンピュータがこうげきの対象となる危機を減少できる。一度アクセスしたデータを一時的に記憶(キャッシュ)することで、次に同じデータにアクセスするときに高速化を図れる

コンテンツフィルタ

コンテンツフィルタ

情報漏洩を防ぐために不適切な内容をブロックする機能のこと。有害なホームページのURLリストを作成しブロックする方法や、特定の語句を含むホームページへのアクセスをブロックする方法がある。業務に無関係なホームページの閲覧を禁止したり、掲示板やブログなどでの情報漏洩を防止したりできる目的で利用されている

DMZ(非武装地帯)

組織の内部ネットワークと危険の多い外部ネットワーク(一般的にインターネット)の間に設置されている隔離されたネットワーク領域(サブネットワーク)のこと。コンピュータセキュリティの一技法として使われる。特徴はファイアウォールで囲まれた場所にセグメントとして存在し、インターネットからの不正なアクセスから保護されるとともに、内部ネットワークへの被害の拡散を防止する。

コールバック

社外から社内のネットワークの認証サーバに接続してきた際に、回線をいったん接続して、認証サーバから改めてかけなおす仕組みのこと。相手先があらかじめ登録してある番号以外はネットワークへのアクセスを拒否できるので正当な相手かどうかを確認することが可能。また、ユーザ側の通信コストを抑えることが可能

電子メール・WWWブラウザのセキュリティ設定

電子メール・WWWブラウザのセキュリティ設定

電子メールソフトやWWWブラウザにはセキュリティレベルを設定する機能がある。このセキュリティレベルを高く設定しておくことでウイルスやハッカーなどの侵入を防ぐこともできる

RAS

RAS

電話回線やISDN回線を介して、遠隔地にあるコンピュータにダイヤルアップ接続するサービスのこと。これにより、社外から社内の認証サーバに接続し、社内ネットワークの資源を外出先からでも利用可能になる

物理的セキュリティ対策の種類

生体認証

バイオメトリクス認証とも呼ばれ、指紋や眼球の虹彩、声紋などの身体的特徴によって本人確認を行う認証方式のこと。暗証番号やパスワードなどに比べ、原理的に極めて「なりすまし」にくい認証方式である。対象者の顔を認識する技術や、ペンでサイン(署名)する際の筆圧や速度などの運動力学的特徴を利用する技術などもある

指紋

指紋

生体認証のなかでもっとも普及している。認証に使う装置が小型化され比較的安価であることから、ノートパソコンや携帯電話の認証にも利用されている

静脈

静脈

手のひらや指先の静脈パターンにより本人確認を行う認証方式。銀行のATMなどで利用されている

顔

顔

顔写真の画像データを解析・照合することにより、個人を識別する技術。空港のチェックインや入退出管理、顧客管理に利用されている

網膜・虹彩

網膜・虹彩

網膜:目の網膜の毛細血管のパターンを認識する方法

虹彩:虹彩パターンの濃淡値のヒストグラムを用いる認証方式

たとえ同一人物でも左右に違いがあること、経年による変化がないことから自治体や企業などの機密部門への入退出管理に活用されている

入退室管理

人の出入り(いつ・誰が・どこに)を管理すること

施錠

施錠

入退出管理の基本。コンピュータにパスワードを設定するように建物や部屋、ロッカーなども施錠し、外部からの侵入と権限のない者の利用を防止する。電子錠で施錠することが多くなっている

解錠

解錠

電子錠で施錠された部屋に入るには、電子的な鍵を使って解錠する。電子的な鍵として、ICカードや暗証番号、生体認証などがある。同時入室を防ぐために1人しか通過できないゲートを作ったり、監視カメラを設置したりする対策が必要

ICカードの利用

ICカードの利用

名刺大のカードの中にICチップを埋め込んだもの。本人確認用として利用。盗難にあった時を想定し、「PIN」と呼ばれる暗証番号を併用することが多い

出入りを記録

出入りを記録

現在では、電子錠を開場したと同時に、時間や利用者、解錠した場所を記録することが主流となっている。また、ICタグを使った方法で、より厳密に出入りを記録することも可能。

監視カメラの設置

監視カメラの設置

不審者の行動を監視するためにカメラやビデオカメラを設置することも有効な手段。出入り口付近や機密情報の保管場所などに設置し、盗難や情報漏えい防止をすることができる

暗号化技術

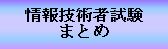

共通鍵暗号方式

暗号化と復号に暗号鍵を用いる方法。共通して使われる暗号鍵を「秘密鍵」とも呼ぶことから「秘密鍵暗号」と呼ぶことも。代表的な方法に「DES方式」「AES方式」がある

| ・暗号化に利用する鍵と復号に利用する鍵が同じ ・暗号化と複合の速度が速い ・共通鍵の転送時に共通鍵が漏えいする危険性をともなう ・通信相手ごとに別々の共通鍵を用意する必要がある |

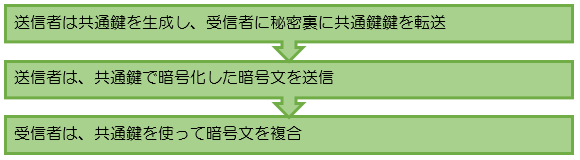

公開鍵暗号方式

公開鍵と秘密鍵の対になる2つの鍵を使ってデータの暗号化/復号化を行う暗号方式

暗号通信を行う場合、独自に2つの鍵のペアを作成。1つは暗号文を作り出す鍵(公開鍵)で、通信相手に知らせる鍵としてインターネット上でもやりとり可能。この公開鍵で暗号文を作成し、鍵を公開している人に送る。暗号文の受け手は、公開鍵とペアになっている、本人だけが分かるように厳重に管理された秘密鍵で復号する。代表的な方式に「RSA方式」がある

| ・公開鍵と秘密鍵の対になる2つの鍵を使う ・公開鍵の共有が容易で、相手の数に関係なく公開鍵は1つでよい ・鍵の管理が容易で安全性が高い ・暗号化と復号の速度が遅い |

PKI

PKI

公開鍵暗号を用いた技術・製品全般を示す公開鍵基盤のこと。RSAなどの公開鍵暗号技術、SSLを組みこんだブラウザ、S/MIMEなどを使った暗号化電子メール、デジタル証明書を発行する認証局のサーバなどが含まれる。電子商取引などを安全に実行できるようにするために考案された

認証局

認証局

公開鍵暗号方式やデジタル署名などに使用される公開鍵の正当性を保証するための証明書を発行する機関。「CA」「CA局」とも呼ばれる

その他の暗号方式

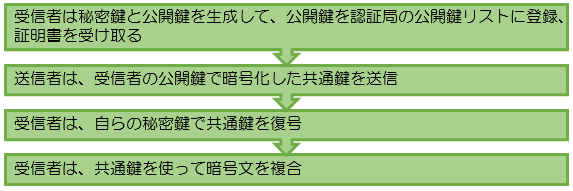

セッション鍵方式

セッション鍵方式

共通鍵暗号方式と公開鍵暗号方式の長所を組み合わせて作られている仕組み。「ハイブリッド暗号方式」とも呼ばれる。送信者が任意に共通鍵を作成し、その鍵を受信者の公開鍵で暗号化して送る

| ・送信者が共通鍵を任意に作成し、その鍵を受信者の公開鍵で暗号化して送る ・共通鍵暗号方式を使うことで暗号化と復号化の処理が高速 ・公開鍵暗号方式を使うことで鍵の管理・配布が容易 |

認証技術

データの正当性を証明する技術のこと。本人が送信したことやデータが改ざんされていないことを証明することでネットワークを介した情報のやり取りの安全性を高める

デジタル署名

送られてきたデータの送信元が間違いないか、伝送経路上でデータが改ざんされていないかを確認するための技術。公開鍵暗号方式で送付者の確認、メッセージダイジェストで改ざんを検知する

| ・公開鍵暗号方式とメッセージダイジェスト(ハッシュ関数)の仕組みを組み合わせて 作られている ・「送信者が正しい」「伝送経路上でデータが改ざんされていない」ということを確認可能 |

メッセージダイジェスト

メッセージダイジェスト

暗号化のために、ハッシュ関数を使ってメッセージ・データを圧縮して生成したデータ。元のメッセージ・データが異なると生成されるメッセージ・ダイジェストは異なり、メッセージ・ダイジェストから元のメッセージを再構成できないため改ざんが検出可能

ハッシュ関数

ハッシュ関数

入手したデータの長さにかかわらず一定の長さのビットパターンを生成する関数