情報セキュリティにおける脅威(6)

TCP/IPプロトコルの脆弱性と対策

TCP/IPプロトコルの脆弱性

① 仕様が公開されている

IETF(インターネット技術標準化委員会)によって標準化されRFC(技術仕様の保存、公開形式)として公開されている。仕様が公開されているためにそれを悪用する者もいる。

② 発信元IPアドレスの偽装が可能

IPV4では、攻撃者が自らの発信元アドレスを技巧することは容易。

TCP

TCP

TCPは通信に先立ち3wayハンドシェイクによってコネクションを確立する

↓

発信元IPアドレスを偽装するのは困難

でも、コネクションを確立する必要がない攻撃手法であれば可能

- SYN Floodなどの攻撃に悪用される

- 接続要求に対する応答パケット(SYN/ACK)を悪用してDoS攻撃を行うDRDoS攻撃がある

- 初期シーケンス番号の推測によるセッションハイジャックの脆弱性

(一部旧バージョンのOSにおいて)

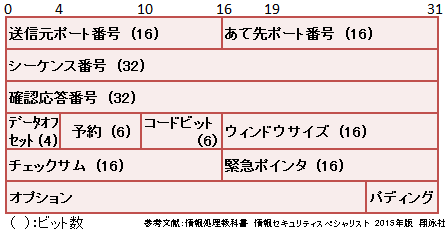

TCPヘッダのレイアウト

UDP

UDP

UDPはコネクションレス→相手からの応答を受け取りが不要ならば発信元IPアドレスを偽装可能

- DoS攻撃に悪用される

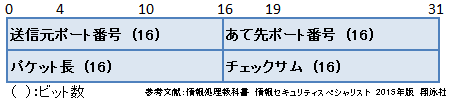

UDPヘッダのレイアウト

ICMP

ICMP

ICMPはコネクションレス→発信元IPアドレスを偽装可能

ICMP echo request (pingコマンド)は相手ホストからの応答がある

- DoS攻撃に悪用される

- 発信元IPアドレスを偽ったDRDoS攻撃に悪用される

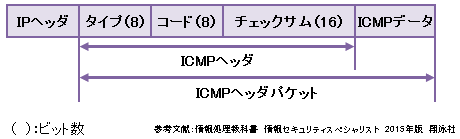

ICMPヘッダのレイアウト

| タイプ | コード | 内容 |

|---|---|---|

| 0 | 0 | エコー応答 |

| 3 | 0 | ネットワーク到達不能 |

| 1 | ホスト到達不能 | |

| 2 | プロトコル到達不能 | |

| 3 | ポート到達不能 | |

| 4 | フラグメント化が必要だがDFビットが設定られている | |

| 4 | 0 | 発信規制(エラーメッセージ) |

| 5 | 0 | ネットワークに関してのルート変更 |

| 1 | ホストに関してのルート変更 | |

| 2 | 特定のToSを要求するネット―ワークに関してのルート変更 | |

| 3 | 特定のToSを要求するホストに関してのルート変更 | |

| 8 | 0 | エコー要求 |

| 9 | 0 | ルータ通知 |

| 10 | 0 | ルータ選択 |

| 11 | 0 | 時間経過 |

| 12 | 0 | パラメタ異常(エラーメッセージ) |

| 13 | 0 | タイムスタンプ要求 |

| 14 | 0 | タイムスタンプ応答 |

| 15 | 0 | 情報要求 |

| 16 | 0 | 情報応答 |

| 17 | 0 | アドレスマスクの要求 |

| 18 | 0 | アドレスマスクの応答 |

③ パケットの暗号化機能が標準装備されていない(IPV4)

IPV4ではパケットを暗号化する機能が標準装備されていない

↓

通信経路上での盗聴により通信内容が漏えいする可能性がある

TCP/IPプロトコルの脆弱性の対策

発信元アドレス偽装への対策

発信元アドレスが偽装されること自体防ぐ手段はない

↓

●明らかに発信元アドレスが偽装されているパケットはルータやファイアウォールで遮断する

- 発信元IPアドレスにプライベートアドレス(下記アドレス)が設定されたインターネットからのインバウンド(内向き)パケット

10.0.0.0~10.255.255.255

172.16.0.0~172.31.255.255

192.168.0.0~192.168.255.255 - 発信元アドレスに特別なアドレスが(下記アドレス)が設定されたインターネットからのインバウンド(内向き)パケット

127.0.0.0/8

169.254.0.0/16

192.0.2.0/24

0.0.0.0/8

224.0.0.0/4 - プライベートアドレスを使用しているセグメントにおいて、発信元IPアドレスにグローバルアドレスが設定されたアウトバンド(外向き)パケット

●その他不要なプロトコルの遮断、プロトコルごとの帯域制限等DoS攻撃への対策

パケット秘匿化のための対策

- IPsec、SSL/TLS、SSH、S/MIMEなどの暗号化プロトコルを使用する

- IPV6の導入