情報セキュリティの基礎

情報セキュリティの概念

セキュリティと情報セキュリティ

セキュリティ

「安全」、守らなければならない大切なものが、危害や損傷を受けない正常な状態にあること

情報セキュリティ

企業や組織の重要な財産(資産)である情報(情報資産)のセキュリティを確保し、維持すること

ISO/IEC270000、JIS Q 27000では

ISO/IEC270000、JIS Q 27000では

情報の機密性、完全性及び可用性を維持すること。さらに真正性、責任追跡性、否認防止、信頼性などの特性を維持することを含めることもある

※ネットワークセキュリティやITセキュリティなどと違い、電子化されていない情報資産(紙・音声・映像など)も対象となる

物理的セキュリティと論理的セキュリティ

物理的セキュリティ

建物や設備などを対象とした物理的なセキュリティ対策

●耐震設備

●防火設備

●電源設備

●回線設備

●入最室管理設備(ICカード、バイオメトリック認証システムなど)

●電源ケーブル、通信ケーブルの物理的保護

●バックアップセンタの設備(広域災害用)

●UPS(停電・瞬停対策)

論理的セキュリティ

物理的セキュリティ以外のすべてのセキュリティ対策のこと

システム的セキュリティ

情報システムやネットワークにおける技術的セキュリティ対策

●アクセス制御

●認証

●暗号化

●コンピュータウイルス

●ワーム対策

管理的セキュリティ

組織や情報システムの運用管理面における対策全般

●情報セキュリティポリシの策定・運用・監査・見直し

●ソフトウェアのライセンス管理

人的セキュリティ

●雇用契約/委託契約におけるセキュリティ対策

●教育、訓練、セキュリティ事件・事故、誤動作への対処

●ポリシ違反の懲戒手続き

※管理的セキュリティに含められることもある

バイオメトリック認証システム

バイオメトリック認証システム

指紋、声、顔、虹彩、網膜、掌形、サインなどの身体的特徴又は行動様式で個人を認証する方法

瞬停

瞬停

短時間の停電や電圧降下

UPS(無停電電源装置)

UPS(無停電電源装置)

停電・瞬時電圧低下・電圧変動・周波数変動などの電源障害からハードウェアを守る装置。

コンピュータウイルス

コンピュータウイルス

マルウェア(コンピュータに被害をもたらすプログラム)の一種で、自己伝染機能・潜伏機能・発病機能のいずれかを一つ以上もち、自立せず、動的に活動せず、プログラムファイルからプログラムファイルへと静的に感染する

ワーム

ワーム

それ自身が独立して実行可能なプログラムでありプロセスとして活動し続ける点と、他のシステムへの感染にファイルを必要としない点がウイルスと異なる。ネットワークを介して、攻撃先のシステムのセキュリティホールを悪用して侵入する事が多い

情報セキュリティの特性と基本的な考え方

情報セキュリティの三つの特性(3大要素)

機密性(Confidentiality)

第三者に盗まれたり盗聴されたりしないようにすること

権限者と無権限者を明確に区分し、権限者だけが許可された範囲内で読込・書込・一覧表示・実行などをできるようにすること

※確保の方法

●アクセス制御、認証、暗号化などのセキュリティ技術も用いて確保

●コンピュータ内で実行されるプログラムやコマンドなども属性を決めて適切に実行されるように制御

完全性(Integrity)

データの改ざんなく正確な状態に保つこと

データの正当性・正確性・網羅性・一貫性を持続すること

※確保の方法

情報システムの設計・開発段階から仕組み(データチェック機能・改ざん検知策)を組み込む

可用性(Availability)

サービス妨害攻撃などに対処し、情報システムが利用したいときに使用できる状態になっていること

※確保の方法

●システムやネットワーク・設備の二重化

●システムリソース(メモリ・CPU能力・ディスクスペースなど)十分な確保

●データのバックアップ

●定期保守の実施

情報セキュリティの目的と考え方

情報の機密性、完全性、可用性を確保、維持することによりさまざまな脅威から情報システム及び情報を保護し、情報システムの信頼性を高める。

各システムの特徴や性質によって、求められるレベルや優先順位は異なる

(例) 機密情報を扱う…機密性(J)可用性(#)

災害情報を扱う…機密性(#)可用性(J)

ハッシュ関数

ハッシュ関数

与えられた元データから固定長の疑似乱数を生成する演算手法。生成した値は「ハッシュ値」「メッセージダイジェスト」などと呼ばれる。データの改ざんの有無を検出することができるため、デジタル署名などに利用されている

デジタル署名

デジタル署名

PKI技術を用いて文書ファイルなどに電子的な署名を行うことで、その文書の送信者が送信者本人であること、データが改ざんされていないことを証明する技術

情報セキュリティの付加的な特性

真正性(authenticity)

利用者、プロセス、システム、情報などが間違いなく本人であることを保証(認証)すること。

※確保の方法

複数の要素によって対象(人・情報)を識別する

●パスワード

●ICカード

●生体情報

●デジタル署名

●メッセージ認証

責任追跡性(accountability)

ユーザがシステムにアクセスした記録を追跡できるようにすること

※確保の方法

●主体を(利用者など)を一意に識別できる仕組みを作る

●以下の記録を確実に取得する

・情報資産の取扱状況に関する記録

・入退室記録

・ログ

否認防止(non-repudiation)

過去にシステムで実行した行為を否認する主張に対し、証拠能力を提供して否認を防止する

※確保の方法

●真正性、責任追跡性を確保する

●その証跡の完全性を確保する

・デジタル署名

・タイムスタンプ

信頼性

システムやプロセスが矛盾なく動作すること、一貫して動作すること

※確保の方法

●信頼性の高い機器を用いてシステムを構築する

●レベルが維持できるように保守点検を確実に行う

●ソフトウェアのバグや脆弱性を発見し、迅速に対処する

ログ

ログ

情報システムやネットワークに対すアクセスや活動状況の詳細な記録

タイムスタンプ

タイムスタンプ

電子データがある時刻に存在し、その時刻以降に当該電子データが改ざんされていないことを証明できる機能を有する時刻証明情報

情報セキュリティ対策の機能

| 該当する対策 | ||

|---|---|---|

| 抑止・抑制 | 人的に働きかけ、問題の発生を未然に防ぐこと | 情報セキュリティポリシの策定・運用 情報セキュリティ教育の実施 情報セキュリティポリシ遵守状況監査 社内ネットワークの監視 |

| 予防・防止 | 組織、物理環境、システムなどの弱点に対して働きかけ、堅牢な状態にすること | 機器・設備の定期保守点検 脆弱性検査の実施 ソフトウェアのバージョンの最新化 バッチの適用 ユーザ認証 アクセス制御 パスワードの強化 機密データの暗号化 |

| 検知・追跡 | 問題発生の速やかに発見・通知し、情報を確実に取得・保全、問題の拡大拡散を防ぎ、損害を最小限に押さえる | コンピュータウイルスの常時検査 ログ取得/解析 PC・ネットワークの稼働状況監視/記録 不正アクセスのリアルタイム監視/記録 重要な場所への監視カメラの設置 |

| 回復 | 問題が発生した場合にシステムやネットワークを正常な状態まで復旧させる機能 | バックアップデータの出力・保存 復旧手順書の整備 ログの出力と保存 不測事態の対応手順・体制等の明確化 不測事態発生時の訓練実施 |

情報セキュリティ対策における基本的な考え方

●リスクアセスメント(分析・評価)を行う

●守るべきもの(情報資産、システム等)を認識する

●脅威を知る

●静寂性を知り、対処する

●情報セキュリティの方針、基準を明確にし、手順等を整備する

●セキュリティと利便性のバランスを取る

●インシデントの未然防止に努めつつ、発生時の備えた対処を確実に行う

●実施した対策の有効性について、第三者によるレビューを実施する

●最小権限の還俗を徹底する

●責務の文の原則を徹底する

●フェールセーフを考慮してシステムを設計・構築する

●システムの構成や機能を単純にする

●システムや設備の重要な機能を分散化する

●二重・三重の対策を施す(多層防御)

●利用者等を一意に識別し、事象の追跡・検証を可能とする

パッチ

パッチ

ソフトウェアの出荷後に発見された問題などを修正するためのプログラム

ワンタイムパスワード方式

ワンタイムパスワード方式

ログインの要求があるたびに新たなパスワードが生成される方式。パスワードは一度しか使用できないため、固定式のパスワードに比べリスクを大幅に軽減できる

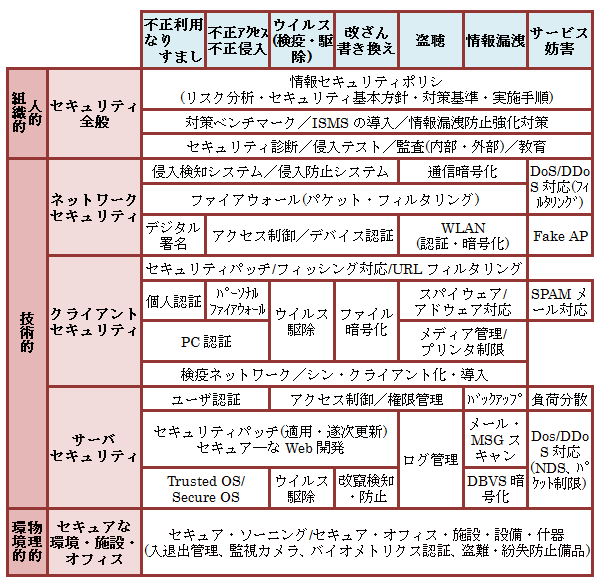

情報セキュリティ対策

対策の分類

セキュリティの要素(機密性、完全性、可用性)からの分類

●機密性・完全性の侵害への対策

●可用性の低下への対策

セキュリティ対策の機能・効果からの分類

●予防の動きをする対策

●防止・防御の働きをする対策

●検知・追跡の働きをする対策

●回復の働きをする対策

| 要素 | 機能 | 対策例 |

|---|---|---|

| 機 密 性 ・ 完 全 性 の 侵 害 | 予防 | ホストの要塞化(バージョンアップ、パッチの適用、不要なアカウントの削除等) |

| 十分なセキュリティ機能を有する製品(Trusted OSなど)の導入 | ||

| 脆弱性検査の実施 | ||

| 機密データの暗号化(通信経路、ハードディスク) | ||

| システム&ネットワーク構成面での(アクセス制御設計) | ||

| 防止・防御 | ファイアウォールによる制御(アクセス制御) | |

| 認証システムによる防御 | ||

| 侵入防御システムによる防御 | ||

| Webアプリケーションファイアウォールによる防御 | ||

| 検知・追跡 | 侵入検知システム、侵入防御システムによる検知 | |

| ウイルス対策ツールによるウイルス検知 | ||

| ハッシュ関数、MAC、デジタル署名(改ざん検出) | ||

| ログからの検知・追跡 | ||

| 回復 | システムの再構築 | |

| バックアップデータによる復旧 | ||

| 可 用 性 の 低 下 | 予防 | 回線の二重化、機器の冗長化・クラスタリング |

| 十分な帯域と品質を持つ回線の確保 | ||

| 十分な処理能力と耐障害性能を有する機器の仕様 | ||

| 脆弱性検査(DoSの耐性検査)の実施 | ||

| 定期保守点検作業の実施 | ||

| システム&ネットワーク設計・構築面での対策(ボトルネックの回避・軽減) | ||

| 防止・防御 (緩和) | 負荷分散の実施 | |

| ルータやスイッチによる帯域制御 | ||

| ファイアウォールによるDoS攻撃の排除 | ||

| 侵入防御システムによるDoS攻撃の排除 | ||

| 検知・追跡 | 稼働監視システムによる障害の検知 | |

| 侵入検知システム、侵入防御システムによるDoS攻撃の検知 | ||

| ログからの検知・追跡 | ||

| 回復 | 待機系システムの切替え | |

| 回線容量、システム処理能力の増強 |