情報セキュリティにおける脅威(5)

DoS攻撃

ターゲットサイトに対して意図的に不正なパケットや厖大なパケットを送りつけることで、特定のサービスやターゲットサイトのネットワーク全体が正常に動作できない状態に陥れる行為

種類と対策

※種類

- CPUやメモリなどのシステムリソースを過負荷状態、オーバフロー状態にする

- 大量のパケットを送り付け、ネットワークの帯域をあふれさせる

- ホストのセキュリティホールを突いてOSや特定のアプリケーションを異常終了させる

SYN Flood攻撃

サーバを機能停止に追い込むDoS攻撃の手法の一つで、確立しないTCP接続を大量に試みる攻撃のこと。TCPで接続を確立するには、クライアントがサーバに「SYNパケット」を送信し、サーバがクライアントに「ACKパケット」を返信し、最後にクライアントが「ACKパケット」を送り返すという手順を踏む。最後のACKパケットが届くまでサーバ側は「応答待ち」状態のまま待機することになり、その接続のために用意されたメモリ領域などのリソースを開放できなくなる。悪意のある攻撃者が大量のSYN要求を送信し、わざとACKパケットを送らずに放置すると、そのうちサーバ側の「応答待ち」の接続数が限界を超え、新たに接続を受け付けられない状態になる。(A)or(B)に該当

対策

- SYNクッキーやSYN Floodプロテクション機能を持つOSやファイアウォールを用いる

- コネクション確立時のウェイトタイムを短くする

- ルータやスイッチによってSYNパケットの帯域制限を行う

SYNクッキー

SYNクッキー

クライアントからの SYN パケット時にメモリを確保せずにシーケンス番号を送り、クライアントから帰ってきた ACK パケットを元にシーケンス番号の照合を行い、メモリを確保する。

UDP Flood攻撃

UDPパケットを大量に送りつけることでターゲットとなるシステムを過負荷状態にさせ、正常な処理を低下もしくは不能にさせる攻撃。(A)or(B)に該当

対策

- 不要なUDPサービスを停止する

- 不要なUDPサービスへのアクセスをファイアウォールでフィルタリングする

- ルータやスイッチによってUDPパケットの帯域制限を行う

ICMP Flood攻撃

ネットワークを通じた攻撃手法の一つで、攻撃対象にICMPパケット(pingコマンド)を大量に送信することで機能不全に陥らせる攻撃。(A)or(B)に該当

対策

- ルータやファイアウォールでICMPパケットを遮断する

- タイプコード別に中継可否を設定する

- ルータやスイッチによってUDPパケットの帯域制限を行う

smurf攻撃

特定のコンピュータにつながるかどうか確認する「ping」コマンドで使われるパケットの送信元を偽装し、相手のコンピュータに大量の偽のパケットを送りつける攻撃手法。ターゲットのコンピュータやネットワークに過重な負荷をかけ、最悪の場合は使用不能になる。(B)に該当

pingコマンドでは、ICMPというプロトコルを使って確認したい相手に「エコーリクエスト」(echo request)というパケットを送り、相手は「エコーリプライ」(echo reply)パケットを投げ返す。

- 攻撃者は、エコーリクエストの送信元IPアドレスを改ざんして相手のアドレスを設定する

- 相手の所属するネットワークのブロードキャストアドレス当てに大量に送りつける

- ネットワーク上のマシンが一斉にターゲットホストに向かって大量のエコーリプライを投げ返す

- ネットワークがパケットであふれ返り通信速度が極端に落ちる

- ターゲットのマシンは大量のパケットを処理するために過重な負荷がかかる

対策

- ルータやファイアウォールでICMPパケットを遮断する(最低限ICMP echo replyを遮断する)

- 上記が不可の場合ルータやスイッチによってICMPパケットの帯域制限を行う

- ブロードキャストアドレスあてのパケットを遮断する(踏み台防止)

Connection Flood攻撃

大量のTCPコネクションを確立させるだけで後は何もしない」攻撃 この場合,ターゲットのサーバは接続を維持し続けるためにソケットを食いつぶしてしまう

対策

- ホストのソケットオープン数やTCPキューの割当て数を増す

- ホストの設定によって同じIPアドレスからの同時接続数を制限する

- ホストを冗長構成にするとともにロードバランスを用いて負荷分散を図る

- ルータやファイアウォールで攻撃元アドレスからのパケットを遮断する

ロードバランサ

ロードバランサ

二重化などで並列運用されている機器間で、負荷がなるべく均等になるように処理を分散して割り当てる役割を持つ装置

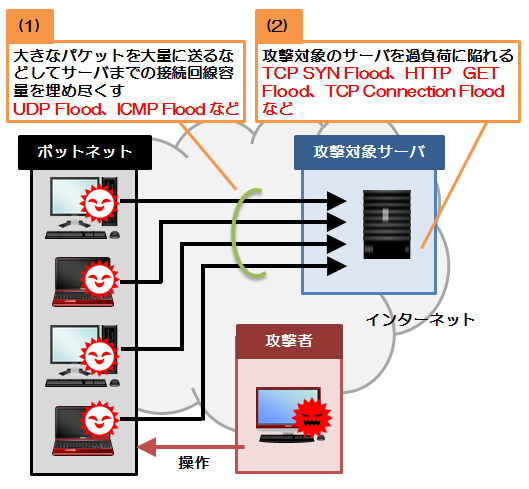

DDoS攻撃

多数の攻撃元から大量のパケットを送信することで,特定のサービス(主にWebサーバ)を停止状態に追い込む

攻撃のパターン

- ネットワークの回線の帯域を狙う攻撃

- サーバを狙う攻撃

対策

- 十分な帯域を持つネットワークを使用する

- 公開サーバ及び経路上のネットワーク機器の処理能力を増強する

- 発信元(ソース)アドレスが明らかに偽装されているパケットや、ブロードキャストアドレス宛のパケットをファイアウォールで遮断する

- 不要なICMPパケット、UDPパケットの遮断、or帯域制限を行う

DRDoS攻撃(分散反射型サービス不能攻撃)

DDoS攻撃の変型した手法のこと。TCP, UDP, ICMPなど、TCP/IPプロトコルの基本的な通信手順やアプリケーションの使用において生成される様々な応答パケットを大量に発生させてDoS攻撃を行う反射型のDoS攻撃。各ホストに侵入せず、トロイの木馬などのソフトも仕掛けない状態で攻撃する。インターネットに接続しているほとんどのコンピュータが攻撃対象となる。

smurf攻撃, DNSリフレクション攻撃もこれの一種

| 要求(オリジナル攻撃)パケット | 応答(攻撃)パケット |

|---|---|

| TCP SYN | TCP SYN/ACK(open port) |

| TCP SYN | TCP RST/ACK(closed port) |

| TCP ACK | TCP RST |

| TCP DATA | TCP RST |

| TCP NULL | TCP RST |

| ICMP ECHO Request | ICMP ECHO Reply |

| ICMP Time Stamp Request | ICMP Time Stamp Reply |

| ICMP Address Mask Request | ICMP Address Mask Reply |

| UDP | Protocol dependent (open port) |

| UDP | ICMP Port Unreachable (closed port) |

| IP pkt (low TTL) | ICMP Time Exceeded |

| DNS query | DNS reply |

対策

- " DDoS攻撃の対策と同様

ICMPやUDPであれば攻撃の遮断や帯域制限によって緩和できる可能性もあるが、サービスを提供しているTCPポートへの攻撃には、Reflector側でも最終ターゲットサイト側でも防ぐことが非常に困難

EDoS攻撃

攻撃対象に経済的な損失を与える攻撃のこと。

通信サービスやレンタルサーバ、クラウドサービスなどには処理負荷や通信データ量に応じて課金する従量課金制ものがあり、そのようなサービスを利用してネットサービスなどを運営している相手に対し、無用な処理負担やデータ転送を強いるような通信を行い、課金額を釣り上げて正常なサービスの継続を困難にする。通信内容は通常のサービス利用と同じようなパターンを装い、容易に判別して遮断することができないよう工夫されていることが多い。

総合的な対策

予防・防止

- ルータやファイアウォールで不要なパケット(UDP、ICMPなどの単位)を遮断する

- 十分な帯域を持つネットワークを用いる

- 十分な処理能力を持つサーバやネットワーク機器を用いる

- ルータやスイッチを用いてプロトコルごとの帯域制限を行う

- 擬似的なDoS攻撃を実施し、ホストやネットワークへの影響を確認・対応策を検討・実施する

検知・追跡

- ネットワーク監視型IDS、IPSを用いてDoS攻撃を検知する

回復

- ルータやファイアウォールで攻撃パケットを遮断する

- 攻撃の経路が判明すれば、上位プロバイダに依頼して当該経路からのパケットの帯域制限を行う

- 攻撃者のIPアドレスが判明すれば、ルータやファイアウォールで攻撃パケットを遮断する

- その他、予防・防止に挙げた対策を実施する