情報セキュリティマネジメント(1)

リスク

リスクとは

リスクとは、脅威が情報資産のぜい弱性を利用して、情報資産への損失又は損害を与える可能性のこと

| リスク = 情報資産(の重要性) × 脅威 × 脆弱性 |

リスクの種類

投機的リスク(動態的リスク)

株価や為替相場、ビジネスにおける海外進出など、マイナスの損失のリスクもあれば、逆に大きくプラスの利益が出る可能性があるリスクのこと

純粋リスク(静態的リスク)

損失のみを生む可能性のあるリスクのこと

情報セキュリティのためのリスク分析の対象は、純粋リスク

リスクの構成要素と損失

リスクの構成要素

情報資産

セキュリティマネジメントにおける情報資産とは、「営業秘密」「個人情報」に代表される、企業にとって価値のある「資産」のこと

具体的には、

- 組織が業務を行う上で必要な情報

- 顧客情報

- 製品情報

- 財務情報

- 経営戦略

- マーケティング情報 等

- 情報を取り扱う情報システムを構成する各要素

- ハードウェア

- ソフトウェア

- ネットワーク 等

脆弱性

脅威と結びつくことで、情報の漏えいや紛失、改ざんなどの損失を発生させたり、拡大させる要因となる弱点や欠陥のこと

損失の種類

| 種類 | 説明 | 具体例 |

|---|---|---|

| 直接損失 | リスク顕在化によって生じる 直接の損失 | ・コンピュータが盗まれる・壊れることによる資産損失 ・事故による人的損失 |

| 間接損失 | リスク顕在化によって生じる 間接的な損失や波及的な損失 | ・業務中断、信用失墜などによる収益損失 ・賠償責任や罰金を科されることによる責任損失 |

| 対応費用 | リスク顕在化後の応用費用 | ・復旧に要する費用 ・再発防止のための対策費用 |

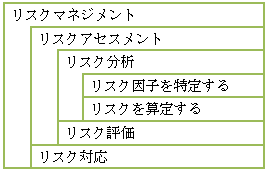

リスクアセスメント

リスク分析

リスク分析

・リスク因子(脅威と脆弱性)の特定(情報資産とリスクを明らかにする)

・リスクの算出(リスクを数値化する)

リスク評価

リスク評価

・定値以上のものをリスクとして決定する

リスクアセスメント

リスクアセスメント

リスク分析からリスク評価までのすべてのプロセス

リスクマネジメント

リスクマネジメント

リスクに関して組織を指揮し管理する調整された活動

リスクマネジメント・アセスメント等の関係

リスクアセスメントの目的・効果

| 目的: | 組織やシステムに内在するリスクの大きさや影響度を知ることで、効果的なセキュリティ対策プランを導き出すこと |

| 効果: | アセスメント結果に基づいた対策を行うことで、限られた予算を有効活用し、最大限の対策効果を得る |

リスク分析

リスク分析は、次のステップで行われる。

- リスク因子の特定(情報資産とリスクを明らかにする)

- リスクの算出(リスクを数値化する)

リスク分析の方法

リスク分析の方法については、現在様々な手法が提案されている。リスクは、業界や業務によって大きく異なるため、デファクトスタンダード的なリスク分析手法はなく、適宜、自組織にあった方法でリスク分析を行っている

ベースラインアプローチ

既存の標準や基準をもとにベースライン(自組織の対策基準)を策定し、チェックしていく方法。簡単にできる方法

| 長所: | 個々の情報資産ごとのリスク分析は行わないため、簡単に実施でき、費用対効果に優れている |

| 短所: | 参照する基準類によって、対策レベルが高すぎたり低すぎたりして、組織に適した管理策が適用できないことがある |

非形式的アプローチ

分析対象に精通した個人または外部コンサルタントの経験的な判断によって行う

| 長所: | 短時間で実施でき、費用対効果にも優れている |

| 短所: | リスクセスメントの結果を正当化することが難しく、主観が介在する恐れがある |

詳細リスク分析

詳細なリスクアセスメントを実施。情報資産に対し「資産価値」「脅威」「脆弱性」「セキュリティ要件」を識別し、リスクを評価していく

- リスク分析範囲の確定(どの業務、どの情報システムかなど)

- 資産の特定

- 資産の評価と資産間の依存関係の確定

- 脅威の評価

- 脆弱性の評価

- 既存および計画中の管理策の確認

- リスクの評価

| 長所: | 厳密なリスク評価が行え、適切な管理策の選択ができる |

| 短所: | 多大な時間と労力、専門知識を必要とし、緊急に対応が必要なリスクへの処置が遅れる |

組合せアプローチ

複数のアプローチの併用

よく用いられるのは、ベースラインアプローチと詳細リスク分析の組合せ。ベースラインアプローチと詳細リスク分析の両方のメリットが享受できる

すべての情報資産に詳細なリスク分析を行うのは時間と費用がかかりすぎて現実的ではない。その組織を守るためのベースライン(基本)となる管理策の組み合わせを決め、よりリスクの高いシステムを保護するために、詳細リスク分析を追加することにより、組織がリスク分析に用いる費用を削減でき、より精度の高いリスク分析を行うことが可能になる。

リスク分析に関する手法・ツール

代表的なリスク分析手法

| 定性的リスク分析手法: | リスクの優先順位を明らかにするため、定性的にリスクを分析する |

|---|---|

| 定量的リスク分析手法: | 定性的リスク分析の結果を踏まえ、定量的にリスク分析する |

JRAM(JIPDEC Risk Analysis Method)

JRAM(JIPDEC Risk Analysis Method)

JIPDECが開発したリスク分析手法

JRAM質問表を使って情報システムに潜む脆弱性の把握と評価を行い、JRAM自己分析シートを使って実際に発生する損失額の算定を行う

CRAMM(CCTA Risk Analysis Management Metodology)

CRAMM(CCTA Risk Analysis Management Metodology)

英国大蔵省(CCTA)と英国規格協会(BSI)が開発したリスク分析手法

CRAMMが提供するデータベースから管理策を選択する方法。イギリスのデファクトスタンダード

- CRAMMの質問表を用いて、組織内の情報資産の分類と価値の評価を行う

- 各資産のグループの脅威と脆弱性の5段階評価を行う

- CRAMMが提供するデータベースから管理策を選択し、妥当性を確認する

ALE(Annual Loss Exposure)

ALE(Annual Loss Exposure)

米国商務省技術標準局(BSI)が開発したリスク分析手法

発生頻度と損失額から、年間に発生する損失額の近似値を求める

リスク評価

リスクの重大さを決定するために、算定されたリスクを与えられたリスク基準と比較する

リスクの算定で得られたリスクの重大さを見比べて、どのリスクに対して、どのような対処をするか、あるいは対処をしないのかの判断を行うもの

対策コストと、対策をしなかった場合のコスト(損害想定額)のバランスを考える

リスク分析の結果を受けて、具体的な対策を検討する際、「予防対策」「緊急対策」「災害対策」を考慮して対応を決定する

与えられたリスク基準:経営者により判断された評価基準

予防対策:情報資産に対する損害を未然に防ぐこと

緊急対策:リスク発生時に損害の拡大を防ぐこと

災害対策:被災時でも事業を継続させること

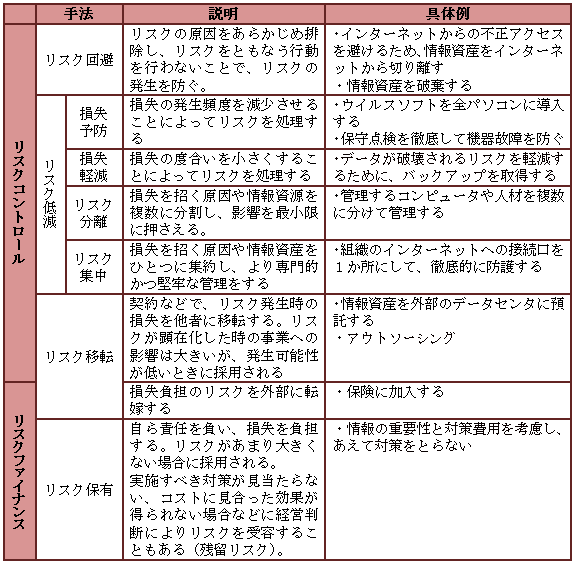

リスク対応

リスクコントロール

損失の発生を防止・軽減すること。一般的なセキュリティ対策

リスクファイナンス

損失の発生時の経済的損失を補てんすること

リスクの受容

リスクコントロールとリスクファイナンスを行っても、対処しきれないリスク(残余・残留リスク)が残る。残ったリスクは、そのリスクの大きさとリスク対応に投じる予算の兼ね合いにより、あえて対処を行わない選択をすることがある。これをリスクの受容という。組織としての判断基準をあらかじめ明確に定めておく必要がある。

◆◇◆PMBOKでのリスク対応戦略◆◇◆

マイナスのリスクへの対応戦略

・回避:リスクを避ける/原因を取り除く

・転嫁:リスクによるマイナスの影響を、責任と共に第三者に投げる

・軽減:リスクの発生確率や影響度を受容できる程度まで低減する

・受容:リスクの軽減や回避をしない

プラスのリスクへの対応戦略

・活用:好機が確実に来るよう対応を取る

・共有:好機を得やすくするよう第三者と組む

・強化:好機の発生確率やプラスの影響が増大/最大化するよう対応する

・受容:好機の増大や最大化を特にしない

リスク対応手法の種類