ネットワークセキュリティ(1)

ネットワーク構成における脆弱性と対策

ネットワーク構成における脆弱性

機密性、完全性の侵害につながる脆弱性

| 脆弱性 | 想定されるリスク | |

|---|---|---|

| 1 | 境界の無いフラットなネットワーク アクセスを許可する範囲が明らかに異なるホストがセグメント分割されず、同一セグメントに混在している | 公開サーバが不正アクセスを受けた場合、その被害が社内サーバにまで波及する危険性が高い |

| 2 | 社内LANと関連会社のLANが専用線で直接接続され、アクセス制限がない | 接続先のネットワークから不正アクセスを受ける可能性が高まる |

| 3 | 社内LANの各セグメント間でアクセス制限を行っていない | 内部犯行を誘発するほか、LAN内のPCがウイルスに感染すると一気に感染が広がる |

| 4 | インターネットへの接続口や社内へのアクセスポイントが必要以上に多く存在する | 不正アクセスを受けるリスクが高まり、セキュリティ対策にも多くのコストが発生する |

| 5 | 十分なセキュリティ対策の施されていない無線LANアクセスポイントが存在する | 無線LANで、十分なセキュリティ対策が施されていないと不正接続や情報漏えい、改ざんの危険性が高まる |

| 6 | リピータハブが多用されている | 通信データが同一セグメント上を一様に流れるため、盗聴による情報漏えいの危険性が高い |

| 7 | ハブが共用スペースなどに無防備な状態で置かれている | 不正な機器を接続され、パケット盗聴やLAN内のホストへの不正アクセスが行われる |

可用性の低下につながる脆弱性

| 脆弱性 | 想定されるリスク | |

|---|---|---|

| 1 | 十分な帯域が確保されていないネットワークや十分な処理能力を有していないネットワーク機器(ルータ、スイッチ、FWなど)を使用 | DoS攻撃、接続機器の増加、アクセス数の増加などによって輻湊状態となり、可用性が低下する |

| 2 | 回線やネットワーク機器の二重化、冗長化が行われていない | 回線障害、ネットワーク機器の障害などで、ネットワークや情報システムが使用できなくなる |

| 3 | 回線やネットワーク機器の負荷分散が適切に行われてない | 特定のネットワークセグメントや危機にボトルネックが発生し、庶路効率の低下を招く |

| 4 | インターネット接続口において帯域制限が行われていない | DoS攻撃を受けてサービス不能状態となる |

| 5 | リピータハブが多用されており、スイッチングハブやレイヤ2スイッチによるLANの論理的な分割が行われていない | 無用なブロードキャストフレームにより、LANの処理効率が低下する |

| プロトコル | 概要 |

|---|---|

| ARP | IPアドレスからMACアドレスを求めるプロトコル |

| DHCP | IPアドレスなど必要な情報を自動的に割り当てるプロトコル |

| NetBEUI | Windows環境でファイル共有などを行うプロトコル |

| RARP | MACアドレスからIPアドレスを求めるプロトコル |

| RIP | ルータなどが経路情報を相互に交換するためのプロトコル |

対策

機密性、完全性の侵害につながる脆弱性への対策

セキュリティレベルに応じた適切なセグメント分割及びアクセス制御

- 求められるセキュリティレベルに応じてセグメントを分割し、各セグメント間のアクセスをファイアウォールやルータを用いて制御する。

(インターネット、公開サーバ設置セグメント、社内共通LANセグメント、機密情報を取り扱うセキュアLANセグメントなど) - 公開サーバについてはDMZ(非武装領域)に設置する(インターネットからの、内部セグメントへの、アクセスを制限するため)

- 求められるセキュリティレベルが非常にたかく、特定の部門の要員のみが使用する場合、他のネットワークから物理的に切り離す

- ルータやレイヤ3スイッチによるアクセス制御を行うこと(ワーム感染や不正侵入などの被害を最小限にする)

インターネット接続口の集約化

- インターネット節約口・社内への接続口は可能な限り集約し、徹底的に守るようにする

無線LANアクセスポイントの撤廃もしくはセキュリティ対策の強化

- 不要なアクセスポイントを撤廃する

- 無線LANを使用する場合は新規格(IEEE802.11i、WPA、WPA2等)に準拠した製品を用いる

スイッチ(スイッチングハブ。レイヤ2スイッチ)の使用

- リピータハブをスイッチにリプレイスすることでLAN上での通信データ盗聴の危険性が低減する

※ブロードキャストフレームは接続されたすべてのホストに届く為、盗聴の危険性は変わらない

ブロードキャストフレームの転送先を制限するにはVLANを構築する必要がある

ハブ本体への不正接続の防止

- ハブ全体を床下に設置する

- ハブの空きポートを物理的に塞ぐ

可用性の低下につながる脆弱性への対策

- ネットワークの帯域を十分に確保する

- 十分な処理能力を持つネットワーク機器を使用する

- 重要なネットワーク、ネットワーク機器、サーバなどを二重化、冗長化するとともに、ロードバランサを用いて負荷分散を行う

- インターネット接続口でルータやスイッチによる帯域制限を行う

- プロトコルによって割り当てる帯域の最大値を設定する

- スイッチを用いてVLANを構築し、ブロードキャストドメインを効率的に分割する

VLAN (Virtual LAN)

VLAN (Virtual LAN)

スイッチに接続されたホストを幾つかのグループに分けることで仮想的に作り出されたLAN

ロードバランサ(load balancer)

ロードバランサ(load balancer)

二重化などで並列運用されている機器間で、負荷がなるべく均等になるように処理を分散して割り当てる役割を持つ装置

- スイッチとは

LANに接続される各ホストの集線装置として設置され、各ホストが発信するパケットのヘッダ情報(主にあて先MACアドレス)に基づいて適切な接続ポートにのみパケットを総則送信することでLANの交通整理を行う装置(技術)。同様な技術として「ブリッジ」があるが、スイッチは「マルチポートブリッジ」である。

- スイッチとブリッジの違い

| 処理方式の違い | ||

|---|---|---|

| ブリッジ:書く処理をソフトウェアによって行う スイッチ:ASIC(特定用途向け集積回路)と呼ばれる専用のハードウェアチップを 用いる ※処理速度:ブリッジ<スイッチ | ||

| 1台当たりのポート数(ポート密度) | ||

| ブリッジ<スイッチ | ||

| フレーム転送方式 | ||

| ブリッジ:ストアアンドフォワード方式のみ スイッチ:ストアアンドフォワード方式、カットアンドスルー方式、 フラグメントフリー方式など |

| フレーム転送方式 | 概要 | メリット | デメリット |

|---|---|---|---|

| ストアアンド フォワード方式 | フレームをいったん読込んでCRCによるチェックを行い、その後転送 | 信頼性が高い | 転送速度が遅い |

| カットアンド スルー方式 | まずフレームの先頭6バイトを読込、CRCチェックは行わずフレームを転送 | 転送速度が速い | エラーチェックを行わない為、エラーフレームも転送 |

| フラグメント フリー方式 | フレームの先頭64バイトを読込、Runtフレーム(衝突によって壊れたフレーム)を取除いて送信 | ・Runtフレームを取除 くことが可能 ・品質と送信速度のバ ランスがよい | ・Runtフレーム以外の チェックは行わない ・速度はカットアンドス ルー方式より遅い |

| スイッチ特有の機能 | ||

|---|---|---|

| ・フロー制御機能:ポートの状態によってフレームの転送を制御する機能 ・オートネゴジエーション機能:接続された危機の通信速度や通信モードを 自動的に最適化する機能 |

- スイッチの必要性

一般的なバス型でスイッチが導入されていないLANで、無用なトラフィックの増加を招くとともに、通信データが盗聴される危険性も高まる。このような問題を解決するにはLANを論理的に小さなグループに分け、実際のあて先にのみフレームが転送されるように制御することが有効であり、その技術がスイッチ

- VLANとは

スイッチに接続されたホストを幾つかのグループに分けることで仮想的に作り出されたLAN。物理的なとらわれずに、スイッチの設定を変更することで自由自在にグループを作成する。

ここでいうグループは、MACアドレスで直接通信することが可能なホストの集まりである(ブロードキャストドメイン)。個々のVLANは別のネットワークとなるため、ブロードキャストも送信されなくなる。VLAN間でフレームをやり取りするためには、ルータやレイヤ3スイッチを介して行う必要がある。

- VLANの構成方法

| ポートベースVLAN(スタティックVLAN) | ||

|---|---|---|

| スイッチのポート単位に物理的にVLANグループを設定する方式。もっとも単純な方式。接続すれば誰でもVLANに参加できるためセキュリティ上では問題がある。レイアウト変更などによって接続するポートを変更するとVLANの設定もそれに合わせて変更する必要がある。 | ||

| アドレスベースVLAN | ||

| スイッチに接続された各機器(ノード)に付されたアドレス(IPアドレスor MACアドレス)によってVLANグループを設定する方式。IPアドレスを使用する場合、レイヤ3スイッチを使用する。スイッチのポートとVLANグループに関連性がないので、柔軟にネットワークを構築可能 | ||

| ポリシベースVLAN | ||

| ユーザがVLANを構築するポリシを決定し、それに沿ってVLANを構築する方式。プロトコルベースVLAN(IP、IPX、AppleTalkなどの通信プロトコルごとにVLANを構築)、サブネットベースVLAN(サブネットごとにVLANを構築)がある。 | ||

| タグVLAN | ||

| パケット内の拡張タグ(ヘッダ)に指定された情報によってVLANを構築する方式。複数の スイッチにまたがったVLANが構築可能。ISLヘッダを用いた方式、IEEE 802.1Q規格の4バイトのタグを用いる方式がある。タグ付きのフレームを認識できるスイッチで統一する必要がある |

- レイヤ3スイッチ(L3スイッチ)

スイッチにルーティング機能を追加したもの。ルーティングの機能をもっていると言う点でルータとL3スイッチにそれほど違いはない。両者の違いは

| L3スイッチ | ||

|---|---|---|

| ・イーサネットのポートの数が多い ・ルーティングをハードウェアで処理している ・高速に処理できる | ||

| ルータ | ||

| ・ルーティングをソフトウェアで処理している ・イーサネット以外の回線に対応しているものが多い ・様々なプロトコルに対応できる |

- クラウドコンピューティングとは

従来は手元のコンピュータで管理・利用していたようなソフトウェアやデータなどを、インターネットなどのネットワークを通じてサービスの形で必要に応じて利用する方式。IT業界ではシステム構成図でネットワークの向こう側を雲(cloud:クラウド)のマークで表す慣習があることから、このように呼ばれる。

- ユーザ企業にとってのメリット

- 自社でハードウェア等の資産を保有・管理する必要がない

- 実際に利用した分のみ料金を支払えばよい

- ソフトウェアのインストール等が不要で、契約と同時に利用可能

- 急激な処理量の増加やシステム負荷の増加にも柔軟に対応可能

※クラウドの提供形態によって多少異なる

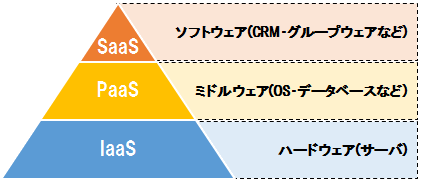

- クラウドの3つの提供形態

| SaaS(Software as a Service) | ||

|---|---|---|

| CRMやグループウェアなどのアプリケーションをサービスとして提供する ファイルサーバやメールサーバの機能を提供するクラウドサービスも含まれる。 別途ユーザがソフトウェアをインストールするといった必要はない 利用者がOSなどのインフラを管理したり、コントロールすることはできない | ||

| PaaS(Platform as a Service) | ||

| OSやデータベースなど、ユーザが開発したアプリケーションを実行環境(ミドルウェア)を提供するサービス。ユーザは利用したいアプリケーションをインストールするだけで使うことができ、OSやデータベースなどを用意する必要はない。 | ||

| IaaS(Infrastructure as a Service) | ||

| IT環境を構築するために必要となるハードウェア(サーバ)をネットワーク上で提供するというサービス。利用者はインターネットなどを介して提供されているハードウェアにアクセスし、OSやソフトウェアなどをインストールして利用する。 |

- クラウドの提供形態による管理と運用に関する比較

| 管理主体・管理内容 | SaaS型 | PaaS型 | IaaS型 | 自社運用 |

|---|---|---|---|---|

| ハードウェア・ネットワークの 管理主体(仮想化環境を含む) | ベンダ | ベンダ | ベンダ | 自社 |

| OS、ミドルウェアの管理主体 | ベンダ | ベンダ | 自社又はベンダ | 自社 |

| アプリケーションの管理主体 | ベンダ | 自社 | 自社 | 自社 |

| 迷惑メール対策、ウイルス対策の 管理主体 | 自社又はベンダ | 自社又はベンダ | 自社 | 自社 |

| 自社の管理工数 | 小 | 中 | 大 | 大 |

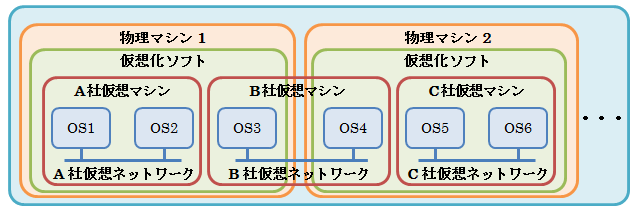

- クラウドのシステム構成イメージ

クラウドでは、コンピュータの仮想化技術を活用することにより、柔軟な仮想マシン環境を提供することが可能である。

仮想化:コンピュータや記憶装置、ネットワークなどのコンピュータ資源を、実際の物理的な構成とは異なるもののように見せかけて動作させること。1台のコンピュータ上で複数のOSを並行動作させ、あたかも複数台のマシンであるかのように見せたり、複数台のコンピュータにまたがったシステム資源を統合して1台のマシンであるかのように見せたりすることが可能となる。

- セキュリティ上の留意点

| 1 | アクセス制御 | |

|---|---|---|

| 自社の仮想マシンに対し、他社の仮想マシンからアクセスされないように、通信データやシステム資源に対するアクセス制御が適切に行う 主に仮想化ソフトの機能や物理マシン間を接続するVLAN等によって実現する | ||

| 2 | 仮想マシンに対する操作の制限 | |

| クラウド上の仮想マシンの追加、削除等の操作を適切にコントロールする 仮想マシンの構成変更に応じた最新のアクセス制御リストを配布する仕組みが必要 | ||

| 3 | 認証システム・認証情報の管理 | |

| クラウド利用者の認証情報の管理やクラウドシステム間の相互認証(A)の仕組み等が必要 (A)を実現する技術:SAML等がある | ||

| 4 | ウイルススキャン | |

| 物理マシン上の複数の仮想マシンから、同じシステム資源に対して重複してウイルススキャンを行うことによる無用なシステム負荷の増加を抑制する必要がある。市販のウイルス対策ソフトの機能を用いて重複を防ぐことが可能 | ||

| 5 | データ保護 | |

| クラウド利用により、自社の業務で使用するデータが外部ストレージ上に保管されるため、データの機密度、重要度等に応じた暗号化等のデータ保護策が必要 | ||

| 6 | 経済的な損失を狙ったサイバー攻撃の存在 | |

| クラウド利用企業の経済的損失を狙い、外部から無用な負荷をかけるなどのEDoS攻撃があるが、現状では有効な対策がない |

「ケーブルからもれる電磁波を盗聴される。」リスクの低減を意図し、サーバエリアから製造装置までのネットワークケーブルを電線管によって保護する