サーバセキュリティ(1)

Webサーバに対する脅威

| 脅威 | 脅威の内容 |

|---|---|

| オブジェクトの直接参照 | 存在を明示していないコンテンツやアプリケーションのデータファイルが、ディレクトリやファイル名、パックアップファイルなどを指定してアクセスされる脆弱性 |

| クロスサイト スクリプティング | HTML出力文字列のエスケープ処理が不適切な場合、攻撃者の作成した不正なリンクによってWebサイトを閲覧した利用者のブラウザ上でスクリプトが実行される脆弱性 |

| クロスサイトリクエスト フォージェリ | 利用者のブラウザによって,利用者の意図しないリクエストがWebサーバに送信され、ログイン中の利用者にだけ許可されたWebサイトの機能が勝手に実行される脆弱性 |

| HTTPヘッダ インジェクション | 外部から渡されたパラメタをレスポンスのHTTPヘッダに反映する場合、不正なヘッダを生成されたり、レスポンスボディに不正な文字列を挿入されたりする脆弱性 |

| SQLインジェクション OSコマンド インジェクション | 入力フォームのパラメタなどへの不正な文字列挿入によって、SQL文やOSのコマンドが不正に実行される脆弱性 |

| 不正メール送信 | パラメタ文字列をメールヘッダに反映して電子メールを送信する場合、スパムメール送信などに利用される脆弱性 |

| パス(ディレクトリ) トラバーサル | パス文字列の処理が不適切な場合、攻撃者の不正な入力によって、管理者がアクセスを想定していないファイルにアクセスされる脆弱性 |

| 不適切なセッション管理 | クッキーなどを利用したセッション管理が不適切な場合、なりすましによる不正なアクセスが発生する脆弱性 |

アクセス制御

あるサーバにログインしたユーザが、そのサーバ上のすべての情報資産(リソース、サービスなど)を利用できるわけではない。あらかじめ管理者によって利用できる情報資産が決められている(=アクセス制御されている)ため

アクセス制御の実施

実施場所

論理的アクセス制御(システム的アクセス制御)

- システム上の機能として利用者や利用法を制御する仕組み。

- ログインユーザやファイルアクセス権限の設定など。

物理的アクセス制御

- 物理的に制限を設けることで利用者や利用法を制御する仕組み。

- 建物、フロア、部屋などをセキュリティレベルに応じて区分けした入退室など。

アクセス制御の種類

任意アクセス制御(Discretionary Access Control:DAC)

ファイルやシステムなどの所有者またはユーザーグループが、読取・書込・実行などのアクセス権限を設定する方式。一般的なOSで採用されており、柔軟な設定ができるが、機密保護としては十分とはいえない。アクセス制御リスト(ACL)は、与えられたオブジェクトについてサブジェクトごとに権利と許可を割り当てる概念であり、任意アクセス制御を実現する手法であるといえる。

強制アクセス制御(Mandatory Access Control:MAC)

保護対象「オブジェクト」と操作者「サブジェクト」に対してそれぞれセキュリティレベルを付加して、レベルを比較することで強制的なアクセス制限を行う方式。ファイル所有者であってもアクセス権を任意に設定することができない

ロールベースのアクセス制御(RBAC:Role-Based Access Control)

RBACは、ロール(役割)に基づいてオブジェクトへのアクセスを制御する。ユーザはシステムにおけるロール(役割)によって実行できる操作が制限される

情報フロー制御

異なるアクセス権限をもつ複数のユーザが情報の入力と出力を繰り返すことで、情報がどのような流れで伝播するかを分析し、情報が取り扱いレベルの上位から下位に移動しないようにアクセス制御する方式

MLS(Multi Level Security)

情報フロー制御に基づくアクセス制御の仕組み。保護対象「オブジェクト」と操作者「サブジェクト」をそれぞれセキュリティレベルで区分けし、階層的に権限ラベルを付加し、ユーザの機密レベルと情報の機密レベルを比較し、上位・同位・下位の情報に対する操作を制限することでアクセス制御を行う

実施方法

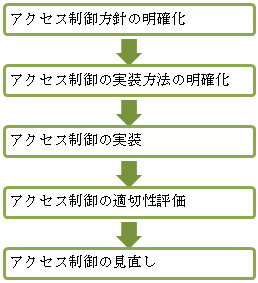

アクセス制御方針の明確化

アクセス制御方針の明確化

アクセス制御を行う基本となる一定のルールを作成する

(誰が、何に対して、どのような権限を持つか 等)

アクセス制御の実装方法の明確化

アクセス制御の実装方法の明確化

具体的なルールを作成し、アクセス制御リスト(ACL)を完成させる

設定の詳細な手順やアクセス制限履歴(ログ)の所得方法、管理方法などについて明確化・文書化する

アクセス制御の実装

アクセス制御の実装

ルールを基に、アクセス制御を実装する

同時にログの設定を行い、設定したACLのレビューやブラックボックス検査を実施し、ルールが正しく実装されていることを確認、問題なければ、運用を開始する

アクセス制御の適切性評価

アクセス制御の適切性評価

ログ解析などで、適正なレベルによる制御が行われているか定期的に評価する

アクセス制御の見直し

アクセス制御の見直し

ルールを見直し、必要に応じて再設定する