情報セキュリティマネジメント(3)

情報セキュリティマネジメント

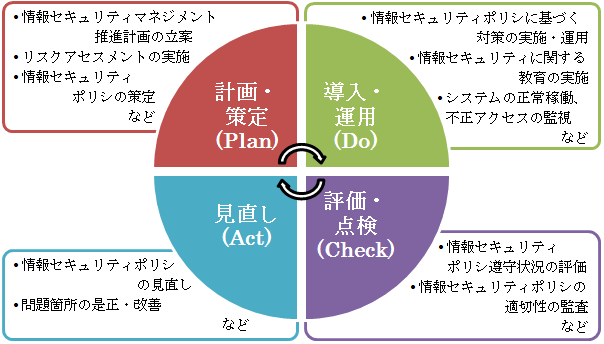

情報セキュリティマネジメントにおけるPDCA

情報セキュリティマネジメント:明確な方針や規定に基づいて、組織の情報資産の機密性、完全性、可能性などの特性を適切に維持管理すること

マネジメントシステム:方針、目的及びその目的を達成するためのプロセスを確立するための、相互に関連する又は相互に作用する、組織の一連の要素(ISMS関連規格JIS Q 27000ファミリー)

PDCAサイクル

マネジメントは、計画・策定(Plan)、導入・運用(Do)、評価・点検(Check)、見直し(Act)の四つのステップを繰り返しながら継続的に推進されるのが望ましい

ISMSに関する規格及び制度の概要

ISMSに関する規格・制度

ISMSの国際規格:ISO/IEC 27000ファミリー(ISO/IEC 27000〜27007、TR 2708、27010、27011等)

ISMSに基づく認証制度:ISMS適合性評価制度(ISMS認証制度)

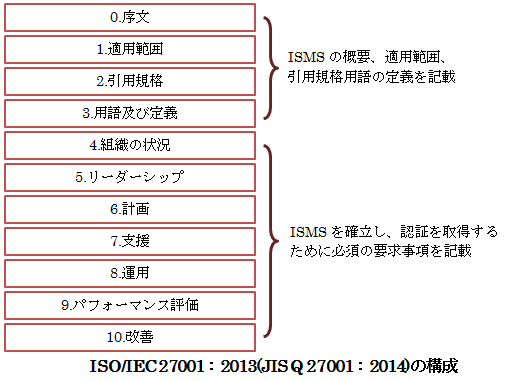

ISO/IEC27001:2013(JIS Q 27001:2014)

ISO/IEC27001:情報セキュリティマネジメントシステム−要求事項

- 組織がISMSを確立、実施、維持、継続的に改善するための要求事項について規定

- 情報セキュリティにおけるリスクアセスメント、リスク対応を行うための要求事項を規定

(プロセスについてはISO 31000(リスクマネジメント−原則及び指針)に整合する) - 組織が何を行うべきかを主として記述している

組織のマネジメント及び業務プロセスを取り巻くリスクの変化への対応

情報セキュリティ要求事項を満たす組織の能力を内外で評価するための基準

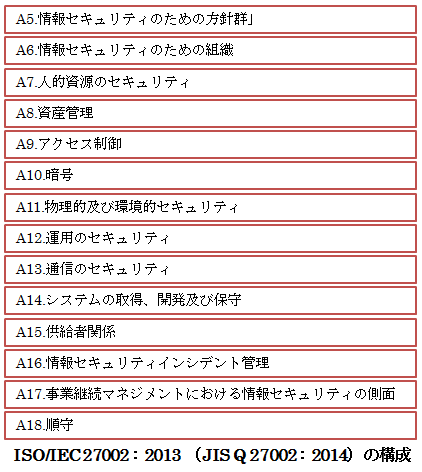

ISO/IEC27002:2013(JIS Q 27002:2014)

ISO/IEC 27002:情報セキュリティ管理策の実践のための規範

- 組織がISMSを実践するための規範となる文書(ガイドライン)

- 14のカテゴリについて、必要な管理策が示されている

- 管理策は階層構造となっている

- ISMS認証取得にはリスクアセスメント結果によって必要な項目を選択する

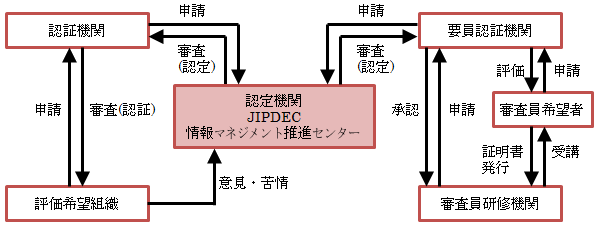

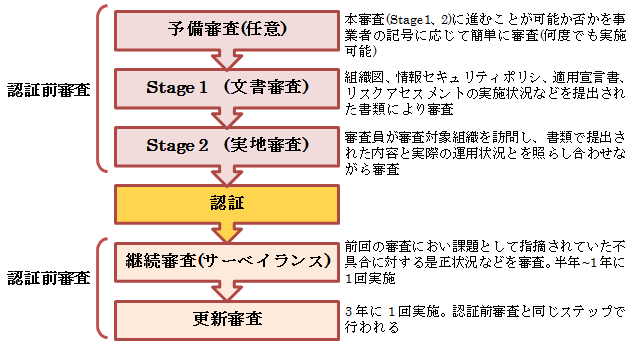

ISMS適合性評価制度の概要

組織として情報セキュリティマネジメントを確立するために、技術的なセキュリティ対策と組織全体のマネジメントの両面から取り組む必要があり、ISMS適合性評価制度は、国際的に整合性のとれた情報セキュリティマネジメントに対する第三者適合性評価制度である。情報セキュリティ全体の向上に貢献するとともに、諸外国からも信頼を得られる情報セキュリティレベルを達成する。

ISMSの確立と運用

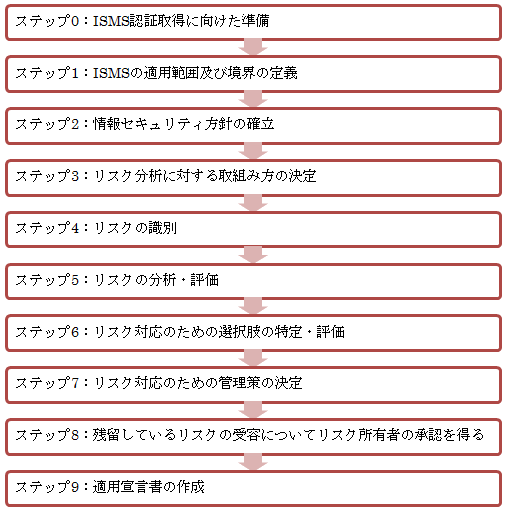

ISMS確立までの流れ

![]() ステップ0:ISMS認証取得に向けた準備

ステップ0:ISMS認証取得に向けた準備

- 推進組織、体制、構成要員などを検討・決定

- 認証取得までのスケジュールを検討・決定

- 審査登録機関を決定

責任者:人材・予算などの経営資源を割り当てる権利が必要

構成要員:対象業務について経験豊富な社員が良い

![]() ステップ1:ISMSの適用範囲及び境界の定義

ステップ1:ISMSの適用範囲及び境界の定義

- 事業の特性、組織、所在地、情報システム、情報の種類を考慮し、ISMSを適用する範囲を明確にする

- 特定の事業(サービス)、組織(部門)、拠点(事務所、フロア)ごとに認証を取得可能

- 適用範囲と適用範囲外の境界線を明確にする

(組織図、レイアウト図、ネットワーク構成図、システム構成図などを用いる) - 適用範囲から除外する部分は、その詳細と正当性を明確にする

![]() ステップ2:情報セキュリティ方針の確立

ステップ2:情報セキュリティ方針の確立

- トップマネジメントは、活動の方向性、関連法令、規制、契約上のセキュリティ義務などを考慮し、情報セキュリティに関する要求事項を満たすように情報セキュリティ方針を確立する

![]() ステップ3:リスク分析に対する取組み方の決定

ステップ3:リスク分析に対する取組み方の決定

- ISMSの要求事項や事業上の情報セキュリティの要求事項、法令、規則などに適したリスクアセスメントの方法を特定

- リスクの受容可能レベルを特定、受容基準を設定

![]() ステップ4:リスクの識別

ステップ4:リスクの識別

- ISMS適用範囲内の情報資産を洗出し、管理責任者を特定

- 情報資産に対する脅威、脆弱性を洗いだす

- 機密性、完全性、可用性の喪失による情報資産への影響を特定

![]() ステップ5:リスクの分析・評価

ステップ5:リスクの分析・評価

- 洗い出した情報資産、脅威、脆弱性から該当組織に内在するリスクを洗いだし、レベルを算定する

- 設定したリスクの受容基準に従い、洗いだされたリスクが受容可能か、対応が必要かを判断する

![]() ステップ6:リスク対応のための選択肢の特定・評価

ステップ6:リスク対応のための選択肢の特定・評価

- リスク対応のための選択肢(下記)を特定、評価

- 適切な管理策の適用によるリスクコントロール

- リスクの受容

- リスクの回避

- リスクの移転

![]() ステップ7:リスク対応のための管理策の決定

ステップ7:リスク対応のための管理策の決定

- リスク対応情報の選択肢の実施に必要なすべての管理策の決定

- 決定した管理策をISO/IEC 27001の附属書Aの目的・管理策と比較、見落としを検証

- 管理策の適用で軽減されるリスク、残留するリスクを算出

- 選択した管理策をルールとして文書化 (対策基準、実施手順の策定)

- 管理策実施に伴う文書化した情報(記録・証拠)を明確化

![]() ステップ8:残留しているリスクの受容についてリスク所有者の承認を得る

ステップ8:残留しているリスクの受容についてリスク所有者の承認を得る

- 情報セキュリティリスク対応計画を策定

- 残留リスクの受容をリスク所有者の承認を得る

![]() ステップ9:適用宣言書の作成

ステップ9:適用宣言書の作成

- 以下の項目からなる適用宣言書を作成

- 選択した管理目的・管理策と、選択した理由

- 実施済みの管理目的・管理策

- ISO/IEC 27001の附属書Aに規定されている管理目的・管理策の中で、適用除外としたものとそれが正当である理由

- 管理策を実施するための文書化した情報(対策基準。手順書など)

- 管理策の実施に伴う文書化した情報(記録・証拠)

トップマネジメント

トップマネジメント

企業(組織)を指揮、管理する経営者・経営者層。社長・工場長等の対象組織の最高位の個人・人々の集まり

ISMSの導入・運用

●管理策を実施する

●ISMSの浸透を図る

(例)

- ISMS教育を実施する

- ポスターやキャッチコピーを掲示する

- ハンドブックを配布 など

●記録を収集する

●内部監査を実施、問題点を改善する