通信の暗号化(6)

無線LANのセキュリティ

無線LANとは

無線通信を利用してデータの送受信を行うLANシステムのこと。ワイヤレスLAN(Wireless LAN、WaveLAN)、もしくはそれを略してWLANとも呼ばれる

Wi-Fiと呼ばれることもあるが、これは無線LANの規格であるIEEE 802.11シリーズに沿って作られた機器の相互認証性の認定の名称

主にEthernet規格の一部であるIEEE802.11b規格のことを指す。ほかにも使用する周波数帯域、伝送速度、通信方式などが異なる802.11a、802.11gなどがある。

| IEEE802.11b | IEEE802.11a | IEEE802.11g | |

|---|---|---|---|

| 周波数 | 2.4GHz帯 | 5.2GHz帯 | 2.4GHz帯 |

| 伝送速度 | 最大11Mbps | 最大54Mbps | 最大54Mbps |

| 伝送距離 | 50m〜180m | 20m〜90m | 20m〜180m |

| 同時使用チャンネル | 4 | 4 | 3 |

| 屋外での使用 | ○ | × | ○ |

| 電波干渉 | △ | ◎ | △ |

無線LANのセキュリティ対策

無線LANのセキュリティ対策の重要性

無線LANは電波の届く範囲なら壁などの障害物を超えてどこでも通信が可能という便利さを備えているが、悪意ある者から不正アクセスの対象として狙われ易い。しかも、電波という、目に見えない通信経路を使うことから、侵入されていることさえも気付きにくい。

無線LANの暗号化方式

| 暗号化方式 | 暗号化アルゴリズム | 鍵の自動更新 | 暗号キーの更新機能 | 改ざん検知 |

|---|---|---|---|---|

| WEP | RC4 | なし | なし | なし |

| WPA(TKIP) | RC4 | あり | あり | あり |

| WPA2 | AES | あり | あり | あり |

WEP(Wired Equivalent Privacy)

- 40ビット、104ビット、128ビットの値を暗号化かぎとしてあらかじめ設定して、通信フレームに対し暗号化する方式

- 利用者が設定する秘密鍵と、製品で生成するIV (Initialization Vector)とを連結した数字を基に、データをフレームごとにRC4で暗号化する

- WEPは脆弱性があることが昔から有名であり、解読ツールを使うと簡単に暗号が解けてしまう

- 暗号化のアルゴリズムそのものに問題があり、同じ単語は同じ単語に変換される

(例)週のweekを変換すると、yggmのようになるので、法則がわかれば復号は簡単

WPA

- 暗号化の仕組み(TKIP)、認証の仕組み(IEEE802.1X)、改ざん検出(MIC)の仕組みを含めた通信規格

- 暗号化だけの技術ではない。

TKIP

TKIP

WEPの暗号化の脆弱性対策として、WEPの仕組みを4カ所改良、開発された暗号化プロトコル

軸となる改良点は、鍵を定期的に更新する点。鍵を自動で変えれば、たとえ暗号化が破られたとしても、また新しい鍵で暗号化する

WPA2

- WPAと同様に、暗号化の仕組みだけではない

- 認証の仕組み(IEEE802.1X)と、改ざん検出(CCMP)の仕組みを含めた通信規格

※CCMPは電子署名を使った改ざん検出。MICは単にハッシュするだけ

IEEE 802.1X規格に基づく認証機能の追加

アクセス制御の方式を、EAP-TLSやEAPによる相互認証が可能なIEEE802.1Xによるアクセス制御に変更

IPsec

最近の製品はIPsecに対応しているものが多く、IPsecでの暗号も可能である。(※あまりしない)

無線LANの認証方式

- ユーザ認証と端末認証に分けて考える

- WPA-PSKなどのユーザ認証の場合、許可されていない持ち込みPCでも接続できる

- EAP-TLSやMACアドレス認証は、端末を不正利用されれば誰でもが利用できてしまう

- Windowsのログイン認証にてユーザ認証ができていると考えられる

※きちんとした設計が必要

- 運用管理者や利用者の設定をする

- 認証サーバの一元管理などを求められることも多い。

| 認証の種類 | 認証方法 | ユーザ認証/端末認証 | |

|---|---|---|---|

| 0 | オープン認証 | 認証なし | |

| 1 | WEPによる認証 | WEPキー | ユーザ認証 |

| 2 | WPA-PSK | 事前共有鍵(pre-shared-key) | ユーザ認証 |

| 3 | MACアドレス認証 | MACアドレス | 端末認証 |

| 4 | WEB認証 | ユーザID/パスワード | ユーザ認証 |

| 5 | EAP(IEEE802.1X認証) | ユーザID/パスワード(PEAP) クライアント証明書(EAP-TSL) | ユーザ認証(PEAP) 端末認証(EAP-TSL) |

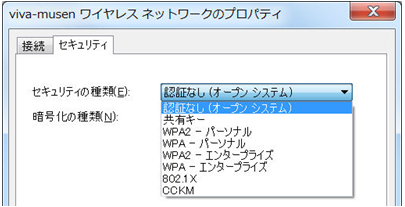

上記表に当てはめると

| 認証の種類 | ||

|---|---|---|

| 0 | オープン認証 | 認証なし(オープンシステム) |

| 1 | WEPによる認証 | 共有キー |

| 2 | WPA-PSK | WPA2パーソナル、WPAパーソナル |

| 5 | EAP(802.1 X認証) | WPA2エンタープライズ、WPAエンタープライズ、802.1X、CCKM |

WPA-PSK

- PSKは認証としての機能であり、通信の暗号化はWPA

- PSK(Pre-Shared Key)という事前共有鍵を用いて認証する

- PSKはパスワードとほぼ同等

(ID/パスワードは、利用者毎に違が、PSKは共通。全社員同じPSKでも可能) - 事前共有鍵は、通信の暗号化に使用する鍵ではなく、単なる認証用の合言葉

- IEEE802.1XによるEAPの認証に比べ、簡単な認証である

- WPA-PSKは簡易に構築するには適している

- PEAPやTLSでは証明書が必要であるが、認証局をたてるのは大変

- 無線のセキュリティ対策はWPA(又はWPA2)を通うことが常識になっている

- 802.1X認証ではRADIUSなどの認証サーバが必要であり、これはハードルが高い

MACアドレス認証

- MACアドレスは暗号化されない。

- 簡単に自分で変更できる。(マイネットワークから変更可能だが現在は変更できにくくなっている)

- 管理が大変

- ユーザPC上での設定が不要。

- 他の認証と組み合わせて活用すると有用

WEB認証

- PCに設定が不要(IEEE802.1X認証のように、複雑なPCの設定がいらない)

- Web認証のセキュリティは高くない

- 通信は暗号化されない

- TKIPなどの暗号化技術との組み合わせが必要

- Web認証の場合、ID/パスワードはRadiusやADなどに問い合わせをする

- IEEE802.1Xなどの認証とは別次元でやっているので併用も可能

EAP(IEEE802.1X)認証

| 認証方式 | クライアント認証 | サーバ認証 | セッション鍵の自動作成 | ノートPCのOSでの対応 |

|---|---|---|---|---|

| EAP-MD5 | 利用者ID/パスワード | なし | なし | 現在は実装なし |

| EAP-TLS | ディジタル証明書 | あり | あり | 標準対応 |

| EAP-TTLS | 利用者ID/パスワード | あり | あり | 追加ソフトが必要 |

| PEAP | 利用者ID/パスワード | あり | あり | 標準対応 |

PEAP(Protected Extensible Authentication Protocol)

PEAP(Protected Extensible Authentication Protocol)

- サーバの認証はサーバ証明書

- クライアントの認証はID/パスワード

- クライアント側に必要なのは、CA証明書のみでクライアント証明書は不要

- ユーザ名とパスワードで認証する

- PEAPはユーザ認証

EAP-TLS(Extensible Authentication Protocol - Transport Layer Security)

EAP-TLS(Extensible Authentication Protocol - Transport Layer Security)

- サーバの認証はサーバ証明書

- クライアントの認証はクライアント証明書が必要で、クライアント毎に証明書が必要

- サーバ側・クライアントが双方に証明書が必要

- クライアントの証明書で認証するからセキュリティは高い

- EAP-TLSは端末認証

※詳しくは認証(2)のEAPを参照

- 認証方法は、PEAPとEAP-TLSが一般的で、以下のような使い分け方がある

・PEAPは、インターネットアクセス用に

・EAP-TLSは、機密性を重要視する業務システムへのアクセス用に

- PEAP:

クライアント(ユーザ)が無線APを信用する方式で、「このAPを利用しても安全ですよ」という信頼を与える仕組みである

クライアント(ユーザ)は安心してインターネットを利用することができる

- EAP-TLS:

証明書を発行したクライアント(ユーザ)にしかアクセスさせない

端末やユーザを限定できる

その他

ホテルや公衆無線LANサービスでは必要

Hide SSIDで設定する

Deny_Broadcast Probesで設定する

※ちなみに、この設定はIAPには無く、コントローラタイプのみで設定可能。

- 無線LAN導入時の対策

・盗聴を防ぐためには

通信の暗号化

・不正利用を防ぐ

無線LANを利用するノートPCの認証が必要

- 無線LANを利用するノートPCの認証の方式

- 無線LAN用のアクセスポイントとノートPCとの間で事前共有鍵を設定しておく

- 動的に鍵を交換する802.1Xを利用する。

【問題点】

- 802.1Xを利用する場合

認証サーバが必要だが、ディレクトリサーバに認証サーバの機能をもたせることも可能 - 2.の事前共有鍵を各従業員が設定する場合

鍵を知る者の退職時などに事前共有鍵の変更が必要

- より強固な認証を行うために

クライアント証明書を用いる

クライアント証明書は、全て管理者がノートPCにインストールするのがBest

来客者用に証明書を発行することは困難なので、来客者は別の運用(たとえばPSK)を検討

- 他の不正利用を防止対策

- ノートPCのネットワークインタフェースがもつMACアドレスによるフィルタリング

(注:MACアドレスは偽装可能) - APが定期的に送信しているビーコンを停止する

- SSIDのステルス化 (注:SSIDは傍受可能)

- ANYプローブ応答の禁止

実施するとしても限定的な効果しかない