ネットワークセキュリティ(3)

IDS/IPS

IDS/IPSとは

IDSは「Intrusion Detection System(侵入検知システム)」、IPSは「Intrusion Prevention System(侵入防御システム)」の略である。

IDS/IPSは、コンピュータやネットワークに対する不正行為を検出するシステムだが、両者の違いは、検知(Detection)だけなのか、検知したものを防御(Prevention)するか

不正行為は、外部からのアクセスに限らない。内部の何者かが、機密情報などを外部に送信するなどの行為も含まれる。IDS/IPSではこうした行為を検知することも可能。IDSでは、ファイアウォールではとらえることのできないネットワークに対する攻撃を検知することができる。さらに、IPSでは、検知した攻撃を防御することもできる。

|

【例】セキュリティの厳しいビルの警備システムで… 訪問者はまず入館時に、受付に立ち寄り、自分の会社名や名前を名乗って訪問先を告げる。本人確認のために身分証明書の提示を求められる場合もある。そこで特に問題がなければ、次は警備員による手荷物検査だ。手荷物検査で不審なものを所持していないかどうかチェックされる。さらに受付をすり抜けて不審者が侵入した場合を想定し、館内警備として、警備員がビル内を巡回して不審者を発見した場合に通報する警備システムなどもある。 この受付が「ファイアウォール」で、手荷物検査や巡回警備が「IDS/IPS」である。 |

◆IDSの目的

●被害の防止および軽減・・・侵入の早期発見・迅速な対応により被害を食い止める

●動的な防御・・・不正アクセスを検知し、アクセス制御をかけシステムを防御する

●被害および侵入者の特定・・・被害や侵入者特定の根拠資料とする

●不正の抑止・・・システム自体を監視することで利用者の心理に働きかける

●脅威状況の把握・・・運用することで攻撃の監視・記録を行い改善へつなげる

データの収集方法

IDS/IPSは、侵入検出アルゴリズムにより、「不正検出(Misuse detection)」と「異常検出(Anomaly detection)」に分類される。

不正検出(シグネチャ型)

あらかじめ登録されたシグネチャと呼ばれる侵入手口のパターンとマッチングさせることにより、不正行為を検出する手法。既知の侵入手口を使った攻撃のみ検出することができる。

異常検出(アノマリ型)

通常とは異なる振る舞いを検出する方法だ。未知の手法による攻撃も発見することができる。ログイン時刻や使用コマンド、ネットワークトラフィックの状況などが判断基準となる。

IDSのデータの収集場所

データの収集場所により、IDSは二つのタイプに大別することができる。

ホスト型(HIDS)

- オペレーティングシステムが記録するログを監査する

- オペレーティングシステムの監査機能と連携して不正侵入を検知する

- 保護したいコンピュータにインストールし、ログファイルやファイルの改ざんの監視を行う

- インストールされたホスト(コンピュータ)自身に対する攻撃以外は検出できない

- 保護したいコンピュータが複数台あれば、それぞれにインストールする必要がある

ネットワーク型(NIDS)

NIDSは一般的に、通常の通信ポートとは別に、ミラーポートという監視専用のポートがあり、そのミラーポートを、監視対象のネットワークセグメントに接続し、監視する。ミラーポートはプロミスキャスモード(ネットワークを通過するパケットを全て受信して読み込むモード)で設定される。また、ミラーポート側はステルスモード(ネットワークカードに対してIPアドレスを割り当てない設定)に設定される。IPアドレスを割り当てないことで、NIDSが外部から特定されず、攻撃を受けにくくする

- ネットワークセグメントごとに設置する

- リアルタイムでネットワークトラフィックを監視する。

- 接続しているネットワークセグメントの全てのトラフィックを監視する。

- ネットワーク上を流れるパケットを収集し、そのプロトコルヘッダやデータを解析する。

- 攻撃者が不正侵入を試みる際の疑わしいパケット(不正な形式のパケットなど)を発見する。

- 簡単に導入できる

- リアルタイムで攻撃を検出することができる

- 外部から特定されず、攻撃を受けにくくする

- ネットワークトラフィックが増加すると、"取りこぼし"や、解析処理が追い付かなくなるといった事態が発生する。

- 最悪の場合、IDS/IPSの機能が停止してしまう可能性がある。

- 暗号化パケットを解析することはできない。

- ログの改ざんなど、コンピュータ内で起こっている攻撃は検知することができない

ネットワーク型の配置場所

ネットワーク型で監視できるのは、直接接続しているネットワークセグメントのみ。ファイアウォールを導入していて、DMZがある場合、それら全てをネットワーク上で監視するのであれば、それぞれの場所にIDS/IPSを配置する必要がある。配置する場所により役割も異なってくる。

ファイアウォールの外側

インターネットから公開サーバや社内ネットワークへの不正アクセスを検出する。ファイアウォールを通過していないので全てのパケットを検査することができる。

DMZ上

ファイアウォールの内側に配置する方法。フィルタリングされたパケットのみが検査の対象となる。ファイアウォールでブロックできなかった攻撃を検出するのが目的。

社内ネットワーク上

上記2つとは役割が大きく異なり、内部からの攻撃を監視するためのも。

IDSの弱点と運用上のポイント

多くのコンピュータ・リソースを必要とする

IDSの運用には、予想以上にコンピュータ・リソース(CPUパワーやメモリーなど)を必要とするため、IDSを導入するマシンのパワーは、十分に考慮しなければならない。

NIDSでは、TCPコネクションやARPテーブル、IPフラグメント化などの情報をメモリー上に一定時間保持しなければならないため、十分なメモリーが必要となる。

監視対象のシステムや、IDS自身の監視モジュールから出力される大量のログを保存しておくための大容量の記憶媒体が必要である。これらのリソースが不十分だと、DoS(Denial of Service:サービス不能)攻撃によりIDSが無効化する恐れがある。

シグニチャ更新に時間がかかる

一般に、新たな攻撃手法が出現した場合、それに対応するシグニチャがリリースされるまでには数日かかる。この間は、IDSでこの攻撃を検知することは難しい。

誤報がある

IDSには誤報がある。特に、検出精度を上げようとすると、検出に誤報が含まれる可能性は高くなる。「異常検出」よりも、検出精度の高い「シグニチャ検出」であっても、ある程度の誤報は避けられない。このことは、実際にIDSを導入にして監視を運用する際には、大きな問題となる。

パケットを取りこぼす

現在のNIDSの処理スピードは、製品によって違いはあるものの、せいぜい数万パケット/秒(1パケット=200バイト)程度であるため、広帯域のネットワークでは、処理が追いつかない恐れがある。

現状での対策としては、マルチレイヤ・スイッチなどで、IPアドレスやサービス・プロトコルごとにトラフィックを振り分け、そこに複数のNIDSを接続し、分散させて監視する方法などが考えられる。

「なりすまし」に対処できない

NIDSは、IPヘッダーの偽造による「なりすまし」には対処できないため、キャプチャしたIPヘッダーの情報が、正しい情報なのか、それとも偽造されたものなのかを判断することができない。

「なりすまし」を防ぐには、アンチ・スプーフィング機能のある機器や、ユーザー認証を行うシステムなど、IDSとは別のシステムが必要。

攻撃は検知できるが侵入を検知できない

攻撃が行われたことは検知するが、実際に侵入されたことは検知できないことが多い。

IDSやIPSにはフォールスポジティブ(誤検知)やフォールスネガティブ(見逃し)というエラーがある。

- フォールスポジティブ

正常な通信を誤って異常と検知してしまうこと

- フォールスネガティブ

異常な通信を検知できずに見逃してしまうこと

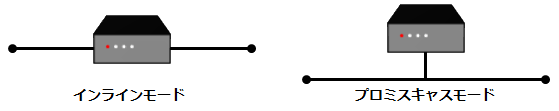

IPSの接続形態

IPSの接続形態には、インラインモードとプロミスキャスモードがある。

インラインモード

通信と通信の間にIPSの機器が位置する接続形態

パケットをいったん取得して解析後に通過の判断を行う

パケットの取りこぼしが発生しにくい。

IPS機器の性能にネットワークの通信速度が大きく左右される

パケットの解析が遅ければ遅いほど、パケットの流れが悪くなる

可用性が重要になる

IPS機器の故障がそのままネットワークの通信障害になるため、フェールオープンによる通信の継続や、スパニングツリーによる冗長化を行う必要がある

プロミスキャスモード

NIDSの接続形態と同様、ネットワークを流れるパケット全てをミラーポートから取得する接続形態

IDS同様にパケットを監視して、攻撃と判断したものを遮断する

通信速度が速かったり、IPS機器の性能が低かったりすると、パケットの取りこぼしが発生する