�F�i3�j

�V���O���T�C���I��(SSO�FSingle Sign-On)

�V���O���T�C���I��

�V���O���T�C���I���Ƃ�

��̔F�؏��iID/�p�X���[�h�Ȃǁj�ŁA�����̃V�X�e���Ƀ��O�C���ł���悤�ɂ��邱��

�V���O���T�C���I���̖ړI

- ����I�ȃZ�L�����e�B�Ǘ�

- ���p�҂̗����̌���

�V���O���T�C���I���̃f�����b�g

������A���p��ID�ƃp�X���[�h�����o������j��ꂽ�肵�Ă��܂��ƁA�V���O���T�C���I���ł��邷�ׂẴA�v�����ȒP�ɕs�����p����Ă��܂��Ƃ������X�N������

�V���O���T�C���I���̂Q�̕���

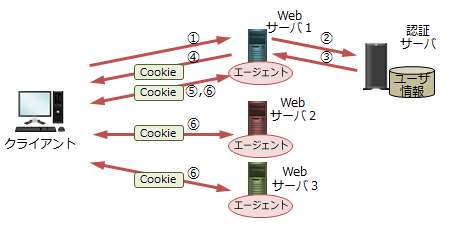

�N�b�L�[���g�����V���O���T�C���I���i�G�[�W�F���g�^�j

�T�[�o���Ƃ̔F�؏����܂N�b�L�[���T�[�o�ō쐬���A�e�N���C�A���g��ŕۑ��E�Ǘ���������B

�eWeb�T�[�o��"�G�[�W�F���g"�ƌĂ��F���s����\�t�g���C���X�g�[�����ăV���O���T�C���I������������

�d�g��

�d�g��

���ŏ��̃��O�C����

- �N���C�A���g��Web�T�[�o(�G�[�W�F���g)�ɃA�N�Z�X

- Web�T�[�o�̓N���C�A���g�̃��[�U�������ƂɔF�T�[�o�ɃA�N�Z�X

- �F�T�[�o��Web�T�[�o�ɔF��������

- Web�T�[�o�̓N���C�A���g�Ɍ�����������ꂽCookie��Ԃ�

- �N���C�A���g��Web�T�[�o�ɃA�N�Z�X

��������

- Web�T�[�o�ł̓G�[�W�F���g�v���O������Cookie�̓��e���m�F�A�A�N�Z�X�̉ۂf

�����b�g

�����b�g

- �����ɂ������ăl�b�g���[�N�\����ύX����K�v���Ȃ�

- ����̃T�[�o�ɕ��ׂ��W�����邱�ƂȂ��A�V�X�e���̋K�͂��傫���Ȃ��Ă��Ή��\

�f�����b�g

�f�����b�g

- �eWeb�T�[�o�ɃG�[�W�F���g���C���X�g�[������K�v������

- �G�[�W�F���g���Ή����Ă��Ȃ�Web�T�[�o�ɂ͎g�p�ł��Ȃ�

��������

��������

- �N�b�L�[�����L�\�Ȕ͈͓�(����h���C����)�ł����ASSO�V�X�e�����\�z�ł��Ȃ�

- �N���C�A���g���N�b�L�[�̎g�p�𐧌����Ă���ꍇ�ɂ́A�g�p�s��

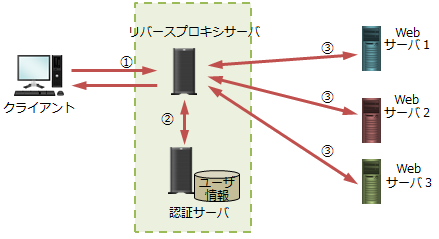

���o�[�X�v���L�V���g�����V���O���T�C���I���i���o�[�X�v���L�V�^�j

�V���O���T�C���I���p�ɕʓr���o�[�X�v���L�V�T�[�o�𗧂āA���̃T�[�o���㗝�ŔF���s������

���o�[�X�v���L�V���g�����V���O���T�C���I���̏ꍇ�A���p�ҔF�ɂ����ăp�X���[�h�̑���Ƀf�W�^���ؖ�����p���邱�Ƃ��ł���

- �ړI��Web�T�[�o�ɃA�N�Z�X����O�ɁA���o�[�X�v���L�V�ƌĂ��F�T�[�o��K���o�R����

- �F�T�[�o�ŃA�N�Z�X�v���𒆌p����ۂɃ��[�U�F���s���AWeb�T�[�o�ւ̃A�N�Z�X�𐧌䂷��

�d�g��

�d�g��

- �N���C�A���g�̓��o�[�X�v���L�V�T�[�o�ɃA�N�Z�X����

- ���o�[�X�v���L�V�T�[�o�͔F�T�[�o�ɃA�N�Z�X���A���[�U�F���s��

- ���[�U�F����������ƁA���o�[�X�v���L�V�T�[�o��Web�T�[�o�ɑ㗝�A�N�Z�X����

�����b�g

�����b�g

- Web�T�[�o�Ƀ\�t�g�E�F�A�Ȃǂ��C���X�g�[������K�v���Ȃ�

- Web�T�[�o�Ɉˑ������Ɏg�p�\

�f�����b�g

�f�����b�g

- �F�T�[�o�ɃA�N�Z�X���W�����邽�߁A�F�T�[�o�{�̂���ӂ̃l�b�g���[�N�ɕ��ׂ�������

- �F�T�[�o�������ꍇ�̂�Web�T�[�o�ɃA�N�Z�X�ł���悤�Ƀl�b�g���[�N�\����ύX����K�v������

��������

��������

- �l�b�g���[�N�\���̐���ɂ��A�����̃h���C���ɂ܂��������V�X�e����SSO����������͍̂���

- �����̃h���C���Ԃł����ɂ��Ĉ��S�ɔF�؏�������肷�邩���傫�ȉۑ�

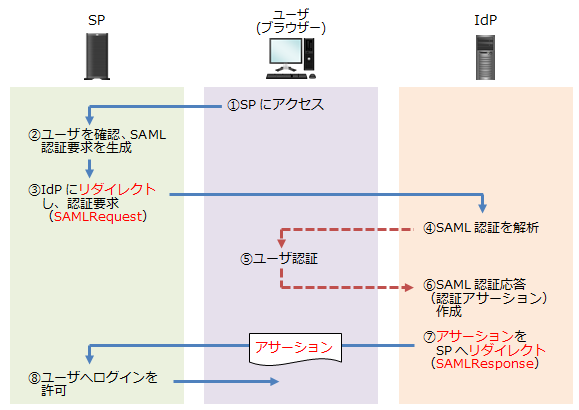

SAML(Security Assertion Markup Language)

�W�����c��OASIS�ɂ���č��肳�ꂽ�A�F�؏���\�����邽�߂�XML�d�l�B�F�؏��̌������@��SAML�v���g�R���Ƃ��Ă܂Ƃ߂��Ă���A���b�Z�[�W�̑���M�ɂ�HTTP��������SOAP���g����BSAML�̓��[�U�̔F�⑮���A�F�Ɋւ�������L�q����}�[�N�A�b�v����ŁAWeb�T�C�g��Web�T�[�r�X�̊Ԃł����̏����������邱�ƂŁA��x�̔F�ŕ����̃T�[�r�X�����p�ł���V���O���T�C���I���������ł���B

SAML�̔F�T�[�r�X

SAML�̔F�T�[�r�X

- �F�A�T�[�V�����iAuthentication Assertion�j�F�F�؏��`�B�T�[�r�X

- �����A�T�[�V�����iAuthorization Assertion�j�F�������̓`�B

- ������A�T�[�V�����iAuthorization Decision Assertion�j�F�A�N�Z�X������̓`�B

�d�g��

�d�g��

Web�A�v����ɂ́ASP(�T�[�r�X�v���o�C�_)�ƌĂ�郂�W���[�����ғ����Ă���AIdP(Id�v���o�C�_)�ƌĂ��Web�A�v���ƘA�g���āA���p�ҔF���s���B

SP�iService Provider�F�T�[�r�X�v���o�C�_�j

SP�iService Provider�F�T�[�r�X�v���o�C�_�j

���[�U�ɃT�[�r�X����

IDP �iIdentity Provider�F�A�C�f���e�B�e�B�v���o�C�_�j

IDP �iIdentity Provider�F�A�C�f���e�B�e�B�v���o�C�_�j

���[�U�̃A�J�E���g���̊Ǘ��A�F���s��

SAMLRequest

SAMLRequest

SAML�̗v�����b�Z�[�W�i�v���g�R���j

SAMLResponse

SAMLResponse

SAML�̉������b�Z�[�W�i�v���g�R���j

- ���[�U�́AWeb�A�v���ɃT�[�r�X��v������ہASP�p�̃N�b�L�[������A��������B

(�����N�b�L�[���L���ł��邱�Ƃ������ꂽ�ꍇ�͇G�ɐi�ށB) - SP�́ASAML�F�ؗv����(SAMLRequest���b�Z�[�W)����

- SAMLRequest���b�Z�[�W��ldP�Ƀ��_�C���N�g����B

- SAML�F����͂���

- ���p�҂�,���p��ID�ƃp�X���[�h����͂��A�F����B

- ldP�́A���p��ID�Ȃǂ̑������Í����y�уf�W�^����������SAMLResponse���b�Z�[�W(�F�A�T�[�V����)���쐬����

- �F�A�T�[�V���������[�U�o�R��SP�ɓ]������B

- SP�́ASAMLResponse���b�Z�[�W�̃f�W�^�������Ȃǂ������A�T�[�r�X�����B

�o�C���f�B���O�̎��

SAML�ł́AIdP��SP�̊Ԃŗv�����b�Z�[�W�E�������b�Z�[�W�𑗎�M���邽�߂�HTTP��SOAP���̃v���g�R���Ƀ}�b�s���O������@���o�C���f�B���O�Ƃ����B

- SOAP�o�C���f�B���O

SOAP��p���ăA�T�[�V�����𑗂� - HTTP Redirect�o�C���f�B���O

Base64�G���R�[�h�����A�T�[�V������HTTP GET���\�b�h�ő��� - HTTP POST�o�C���f�B���O

Base64�G���R�[�h�����A�T�[�V������HTTP POST���\�b�h�ő��� - HTTP Artifact�o�C���f�B���O

Artifact��HTTP���_�C���N�g�ő��� �A�T�[�V�������̂��̂ł͂Ȃ�Artifact��p����(�A�T�[�V�����̃T�C�Y���傫������)

Artifact

Artifact

- �A�T�[�V�����ւ̃��t�@�����X(�Q��)���

- �����_���ȕ�����Ɣ��s�����T�C�g�̎��ʎq

�A�C�f���e�B�e�B�Ǘ��iID�Ǘ��j�T�v

�f�B���N�g���T�[�r�X��SSO�F�V�X�e���Ȃǂ̋Z�p�����p����ƂƂ��ɁA�^�p�̐���[�N�t���[�Ȃǂ����邱�Ƃł������I���Z�L���A�ȃ��[�U���̊Ǘ��E�R���g���[������������B

ID�Ǘ��̃V�X�e��

ID�Ǘ��̃V�X�e��

- �f�B���N�g���V�X�e��

���[�U�̎��ʏ��⑮�����(�A�C�f���e�B�e�B���)���ꌳ�I�ɊǗ����� - �v���r�W���j���O�V�X�e��

���[�U�̃A�C�f���e�B�e�B���Ɋ�Â��āA�A�N�Z�X������\�[�X��K�Ɋ��蓖�Ă� - �A�N�Z�X����(�Ǘ�)�V�X�e��

���[�U�̃A�C�f���e�B�e�B���Ɋ�Â��āA�V�X�e�����\�[�X�ɑ���A�N�Z�X�������s�� - ���[�N�t���[�V�X�e��

�A�C�f���e�B�e�B���̒lj��E�ύX�E�폜�ɂ�����\���E���F�E���߂��Ȃǂ̃��[�N�t���[��A�ؐՂ̊Ǘ������s��

�v���r�W���j���O

�v���r�W���j���O

���炩���߉��炩�̐ݔ���\�[�X�Ȃǂ��������Ă����A��������[�U�v���ɉ����Ċ��蓖�Ă�(��������)����

- Facebook�ɂ͖{�l�m�F�̕��@�����ɂȂ��A���Ȑ\���ł��邽�߁A�Ȃ肷�܂������݂���

- Facebook�ł́A�e���[�U���l���̌��J�͈͂��R���g���[�����邽�߁A�K�Ȑݒ�����Ă��Ȃ��ƈӐ}�����l����J����鋰�ꂪ����

- �{�l�����ӂ��Ċ��p����K�v������B

�l�Ԃɂ͓ǂݎ�邱�Ƃ��\�ł��A�v���O�����ł͓ǂݎ�邱�Ƃ�����Ƃ������ق𗘗p���āA�䂪�߂���ꕔ���B�����肵���摜���當���ǂ������͂����邱�ƂŁA�l�ԈȊO�ɂ�鎩�����͂�r������Z�p�B�l�Ԃ͓ǂݎ�邱�Ƃ��ł��Ă��A�R���s���[�^(�v���O����)���ǂݎ�邱�Ƃ��ł��Ȃ��A�E�̂悤�ȕ����̉摜��Web�T�C�g�ɕ\�����A������������͂����邱�Ƃɂ���Ď��ʂ���

�l�Ԃɂ͓ǂݎ�邱�Ƃ��\�ł��A�v���O�����ł͓ǂݎ�邱�Ƃ�����Ƃ������ق𗘗p���āA�䂪�߂���ꕔ���B�����肵���摜���當���ǂ������͂����邱�ƂŁA�l�ԈȊO�ɂ�鎩�����͂�r������Z�p�B�l�Ԃ͓ǂݎ�邱�Ƃ��ł��Ă��A�R���s���[�^(�v���O����)���ǂݎ�邱�Ƃ��ł��Ȃ��A�E�̂悤�ȕ����̉摜��Web�T�C�g�ɕ\�����A������������͂����邱�Ƃɂ���Ď��ʂ���

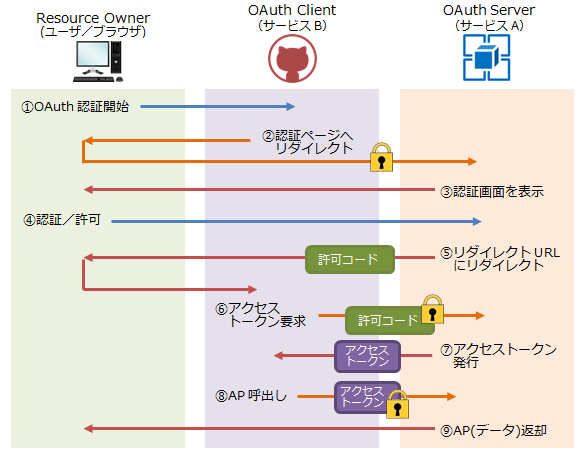

- Oauth�iOpen Authorization�j�Ƃ́A

- ����T�[�r�X(�T�[�r�XA)��ɃG���h���[�U�����L���郊�\�[�X��A���̃G���h���[�U���A�N�Z�X���������T�[�r�XA�̊e��@�\�ɑ��A

- �G���h���[�U�̋������ق��̃T�[�r�X(�T�[�r�XB)���A�N�Z�X����

���߂�

- �G���h���[�U���T�[�r�XB�ɑ��ċ���^��

- �T�[�r�XB���T�[�r�XA�̒���API�ɃA�N�Z�X����ۂɋ����Ă��邱�Ƃ��ؖ����� �Ƃ�����A�̃t���[���A�Z�L���A�Ɏ������邱�Ƃ�ړI�Ƃ����u�A�N�Z�X�����̕t�^�v�̂��߂̃v���g�R���B

����́AOpenID�̏ꍇ�́A�F�̋������ɂȂ�܂��B

- OAuth��3�̗v�f�ō\������Ă���

OAuth Server�FOAuth���T�|�[�g����API�������T�[�r�X(�T�[�r�XA)

OAuth Client�FOAuth Server������API�𗘗p���鑤�̃T�[�r�X(�T�[�r�XB)

Resource Owner�F�A�N�Z�X�����̕t�^���s�����[�U���g

- OAuth�̊�{�I�ȗ���

��Oauth1.0�̓Z�L�����e�B��̌��ׂ�����AOauth2.0�ʼn��ǂ��ꂽ�B

���V���O���T�C���I���̎d�g�݂ł͂Ȃ��̂ł����c

�����F��

�^�C���X�^���v�́A�ȉ��̂��Ƃ��ؖ��\

- �d�q�t�@�C�����^�C���X�^���v�̎����ɑ��݂��Ă�������

- �^�C���X�^���v�̎����ȍ~�ɉ�����Ă��Ȃ�����

- �쐬�҂��A�d�q�����̍쐬��۔F���邱�Ƃ�h�~����

�p��̐���

�p��̐���

- TSA�iTime Stamp Authority�j:�^�C���X�^���v�@��

- �^�C���X�^���v�g�[�N���F�d�q�f�[�^�̃n�b�V���l�Ɏ�������A�����A�d�q������t�^���������ؖ����

�����̗���

�����̗���

- �d�q�f�[�^�̃n�b�V����TSA�ɑ��t����

[�d�q�f�[�^]��HASH���遨[�d�q�f�[�^HASH]��������TSA�ɑ��t���� - TSA�ł́A�d�q�f�[�^��HASH�Ɏ�������t�����ēd�q����������

�w[�d�q�f�[�^��HASH]�{�������x�{�d�q�������d�q�����̒��g�́A�w[�d�q�f�[�^��HASH]�{�������x�̃n�b�V����

�@TSA�̔閧���ňÍ�����������

�@�ł������������̂́A�^�C���X�^���v�g�[�N���ƌĂ��

�^�C���X�^���v�g�[�N���̌���

�^�C���X�^���v�g�[�N���̌���

�^�C���X�^���v�g�[�N���̒��g�ł���w[�d�q�f�[�^��HASH]�{�������x��������Ă��Ȃ������m�F����

- �d�q������TSA�̌��J���ŕ�������B

- ���e����v����A������Ă��Ȃ����Ƃ��������B

- ���J�����ؖ����̗L�����Ԃ��߂�����ł��A�̎����̕ۑ����ԓ��ł���A

�u�^�C���X�^���v�@�ւɁA�^�C���X�^���v�g�[�N�������݂��A������Ă��Ȃ����Ƃ��ؖ����Ă��炤�v

���Ƃɂ���āA�̎����ɕt�^���ꂽ�^�C���X�^���v���m�F�ł���B - �v���ɕt�^���ꂽ�^�C���X�^���v���A�K�v�ȂƂ��ɂ��ł����؉\�ɂ��邽�߂ɂ́A

�E�F�p�X���\������ؖ����̗L�����������O��

�E�֘A���邷�ׂĂ̏ؖ����Ǝ��������W��

�E�^�C���X�^���v�g�[�N���Ƃ����ɐV���ȃ^�C���X�^���v��t�^����

���Ƃ��K�v�B

���b�Z�[�W�F��

���b�Z�[�W�F�́A���b�Z�[�W�i���́j��F����Ƃ����Ӗ��B

���b�Z�[�W�F�̖ړI

���b�Z�[�W�F�̖ړI

���b�Z�[�W��������Ă��Ȃ����Ƃ��m�F����B

���b�Z�[�W�F�ɂ́AMAC�imessage authentication code�j���g���B����́A�f�W�^�������Ɠ����悤�ɁA���b�Z�[�W�Ƀn�b�V�������đ��邱�ƂŁA��������Ă��Ȃ������킩��B

���b�Z�[�W�F�̎d�g��

���b�Z�[�W�F�̎d�g��

���J����Ղƃn�b�V�����𗘗p�������b�Z�[�W�F�̎�@��

��M�҂́A�n�b�V������p���ă��b�Z�[�W����n�b�V���l�����A���M�҂̌��J���ŕ��������n�b�V���l�Ɣ�r����B

�I�����C���o���L���O�̔F��

| ���� | �Z�L�����e�B�� | �}���E�F�AJ�̊����ɋN������ �s�������ւ̑�Ƃ��Ă̕]�� | �}���E�F�AK�̊����ɋN������ �s�������ւ̑�Ƃ��Ă̕]�� |

|---|---|---|---|

| 1 | ���p��ID �p�X���[�h�F�� | ��ɂȂ�Ȃ� | ��ɂȂ�Ȃ� |

| 2 | �N���C�A���g�ؖ����ɂ��F�� | ��ɂȂ� | ��ɂȂ�Ȃ� |

| 3 | �����\�ɂ��F�� | ��ɂȂ�Ȃ� | ��ɂȂ�Ȃ� |

| 4 | �����^�C���p�X���[�h�F�� | ��ɂȂ� | ��ɂȂ�Ȃ� |

| 5 | ���X�N�x�[�X�F�� | ��ɂȂ� | ��ɂȂ�Ȃ� |

| 6 | �������e�F�� | ��ɂȂ� | ��ɂȂ� |

���}���E�F�AJ�́A�uWeb�C���W�F�N�g�iWeb�C���W�F�N�V�����j�v�ƌ�����U���ŁA�}���E�F�AK��MITB�U���ł���B

���������A5�̓}���E�F�AJ�ɂāA���̓��e����͂�������\��������A��ɂȂ�Ƃ����̂͌���I�ł���B

�q�X�e���V�X(Hysteresis�F����)�����Ƃ́A�f�W�^��������t�^����ۂɁA�ߋ��ɐ����������ׂĂ̏���������荞��ŏ����Ԃ̘A���\�������Z�p�B

�q�X�e���V�X�����ł���A����f�W�^�������̗L���������ꂽ�Ƃ��Ă������Ԃ̘A���\���������邱�Ƃɂ��d�q�����̉���������m�ł��邽�߁A�P�Ƃ̏������s�����������Ԃɂ킽���ăf�W�^�������̗L�������ێ����邱�Ƃ��\